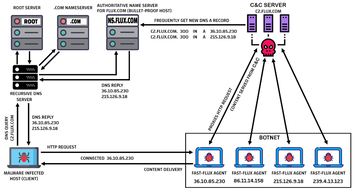

O Fast Flux é um método de DNS que envolve alterações frequentes e rápidas em endereços IP associados a um nome de domínio totalmente definido (FQDN), usando uma rede de hosts comprometidos (bots) atuando como servidores proxy reverso.

O conceito básico de uma rede Fast Flux é ter vários endereços IP associados a um nome de domínio e, em seguida, trocar constantemente esses endereços IP alterandoos registros DNS A ou AAAAcom um valor TTL muito baixo. Esses endereços IP pertencem a hosts comprometidos, conhecidos como bots ou agentes de fluxo rápido. A tecnologia Fast Flux é usada por um invasor (Botmaster) para contornar a detecção do servidor C & C e a lista negra baseada em IP, ocultando o servidor C & C atrás de uma rede de hosts comprometidos que atuam como servidores proxy reverso. A rede Fast-Flux garante que o cliente vítima se conectará apenas aos agentes fast flux, mas não ao servidor C&C real.

Existem dois tipos de rede de serviço Fast-Flux:

1. Rede de fluxo único.

2. Rede de duplo fluxo.

Noções básicas de rede de serviço Fast-Flux (FFSN):

Para implementar uma rede de fluxo rápido, um invasor primeiro usa uma botnet. A botnet contém milhares de bots e todos esses bots estão vinculados ao servidor C & C do invasor. Bots que participam da rede Fast-Flux também são conhecidos como agentes fast-flux. O principal objetivo do uso de botnets é usar milhares de máquinas bot (agentes de fluxo rápido) como proxies reversos. Em essência, os agentes Fast-Flux funcionam como um servidor proxy reverso, redirecionando uma solicitação do cliente para o servidor C & C e respondendo às respostas recebidas do servidor C & C de volta ao cliente.

Em uma rede de fluxo rápido, um invasor atribui novos endereços IP para um nome de domínio ou para um servidor de nomes em um período muito curto de tempo de milhares de bots (agentes de fluxo rápido). Os vários endereços IP de um nome de domínio malicioso na rede fast-flux são os endereços IP dos agentes fast-flux.

Em uma rede de fluxo único, os endereços IP dos agentes fast-flux usam apenas o nome de domínio malicioso e o servidor de nomes autorizado é hospedado em um servidor de hospedagem à prova de balas. Mas em uma rede de dois segmentos, o nome de domínio malicioso e o servidor de nomes autorizado usam endereços IP que pertencem a agentes de fluxo rápido.

Nave-mãe Fast-Flux / Servidor C & C:

Os servidores Fast-Flux C & C são a espinha dorsal das redes de serviço fast-flux. O servidor C & C é um servidor complexo usado para controlar ou gerenciar o botnet e a rede fast-flux. O servidor C & C tem muitos servidores em execução no back-end para fornecer vários serviços conforme necessário. Por exemplo, um servidor DNS para resolver nomes de domínio maliciosos, um servidor HTTP para entregar arquivos maliciosos ou configurar sites de phishing e assim por diante. Na rede fast-flux, um servidor C & C também é chamado de servidor pai. A rede de serviço Fast-Flux (FFSN) não se limita apenas ao aplicativo HTTP. Além disso, qualquer aplicativo que use DNS pode usar a rede de serviço Fast-Flux (FFSN).

Rede de thread único

Single-Flux é uma mudança frequente e rápida de endereços IP associados a um nome de domínio. Em redes single-stream, os registros DNS a ou AAAA para o domínio são constantemente atualizados usando os endereços de agentes fast-flux, que atuam como servidores proxy reverso.

Em redes de thread único, um invasor gerencia um servidor de nomes autorizado para resolver nomes de nomes de domínio maliciosos e atualiza dinamicamente o registro DNS A com os endereços IP de agentes de fluxo rápido com um valor TTL muito curto. O Authoritative Name Server é hospedado em um servidor de hospedagem à prova de balas.

Quando o TTL expira, os novos endereços IP substituem os antigos para esses registros DNS a no arquivo de zona DNS. Milhares de endereços IP de agente de fluxo rápido são usados em uma ordem cíclica para gravar o DNS A. o DNS a Record muda a cada 3 a 10 minutos, o que significa que um cliente vítima que se conecta a um domínio malicioso a cada 3 minutos se conectará a um IP diferente endereço de cada vez.

Quando um cliente vítima deseja resolver um nome de domínio malicioso, ele envia uma solicitação DNS ao servidor DNS recursivo. O servidor DNS recursivo, por sua vez, resolve o nome de domínio solicitado (FQDN) e retorna um conjunto de endereços IP para o cliente. Esses endereços IP são, na verdade, os endereços IP dos agentes fast-flux que funcionam como um servidor proxy reverso. O cliente vítima então estabelece uma conexão com um dos endereços IP permitidos e envia sua solicitação HTTP para lá. O agente fast-flux neste endereço redireciona a solicitação do cliente para o servidor C & C e entrega o conteúdo recebido do servidor C & C de volta ao cliente. Conseqüentemente, o cliente vítima não pode se comunicar diretamente com o servidor C & C; em vez disso, o cliente vítima se comunica com o servidor C & C por meio de agentes de fluxo rápido que atuam como proxies reversos.

Rede de fluxo duplo:

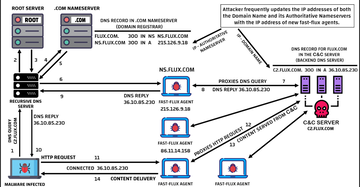

um fluxo duplo significa que os endereços IP do nome de domínio e de seus servidores de nomes autorizados são alterados dinâmica e repetidamente com um valor TTL muito baixo.

O processo Double-Flux é executado alterando frequentemente as entradas DNS a e DNS NS Glue no arquivo de zona DNS com o endereço IP dos agentes fast-flux. Milhares de agentes de fluxo rápido estão envolvidos no processo e geralmente registram e cancelam o registro de seus endereços IP como parte do registro DNS a e do registro DNS NS Glue para o nome de domínio e para o servidor de nomes autorizado, respectivamente.

O registro colado é o endereço IP (registro) do servidor de nomes no registro de nomes de domínio. Os registros vinculativos são necessários quando os servidores de nome de um nome de domínio são subdomínios do próprio nome de domínio.

Os diferentes endereços IP do nome de domínio malicioso e do servidor de nomes autorizado na rede dual-stream são os endereços IP dos agentes fast-flux. O invasor usa milhares de agentes de fluxo rápido de sua rede de bots e periodicamente registra e cancela o registro desses endereços IP para o nome de domínio e para o servidor de nomes autorizado.

Como funciona a rede Double-Flux:

Resolução de nomes DNS e processo de busca de conteúdo HTTP em uma rede dual fast-flux:

Em uma rede dupla de fluxo rápido, quando um cliente deseja resolver um nome de domínio malicioso, ele envia uma solicitação DNS para um servidor DNS recursivo. O servidor DNS recursivo pergunta ao servidor raiz qual servidor de nomes é responsável pelo domínio malicioso e o servidor raiz acessa o servidor .COM. Em seguida, o servidor DNS recursivo solicita o servidor .COM novamente. Como o invasor configurou um registro DNS NS que aponta para o endereço IP do agente fast-flux no arquivo de zona .COM do servidor DNS, o. COM Server responde com o endereço IP do agente fast-flux como o servidor de nomes autorizado para o nome de domínio malicioso solicitado. Agora, o servidor DNS recursivo envia uma solicitação DNS ao servidor de nomes autorizado (agente fast-flux) para resolver o endereço IP do nome de domínio malicioso.

Embora o invasor tenha atribuído o agente fast-flux como um servidor de nomes autorizado. No entanto, o agente fast-flux não executa nenhuma resolução de nome de domínio malicioso. Quando o agente fast-flux (Authoritative Nameserver) recebe uma solicitação DNS de qualquer cliente, o agente fast-flux redireciona essa solicitação DNS para o servidor DNS malicioso real controlado pelo invasor em seu servidor C & C. servidor responde à solicitação DNS para este agente fast-flux, o agente fast-flux envia esta resposta de volta para o cliente do provedor de consulta, neste caso, para o servidor DNS recursivo. O servidor DNS recursivo agora envia os endereços IP permitidos do domínio malicioso para o cliente real.

Um servidor DNS mal-intencionado implantado por um invasor não é mapeado para o endereço IP de um servidor C & C ou um servidor da Web válido usado para hospedar conteúdo malicioso, mas é resolvido para qualquer outro endereço IP de agente de fluxo rápido.

O cliente então estabelece uma conexão com o endereço IP permitido do domínio malicioso, que na verdade é o endereço IP de outro agente fast-flux. E envia uma solicitação HTTP para este agente de fluxo rápido. Novamente, esse agente de fluxo rápido redireciona a solicitação HTTP para o servidor da Web real em execução no servidor C & C do invasor. Depois de receber o conteúdo do servidor C & C do invasor, esse agente fast-flux entrega o conteúdo ao cliente. A rede Fast-Flux garante que a vítima se conectará apenas aos agentes fast flux, mas não ao servidor C&C real.