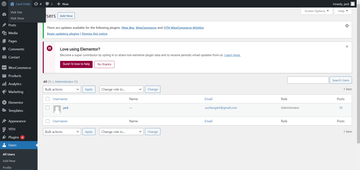

Mudamos a senha para que outro invasor não interfira no site que nos infiltramos durante o processo.

Depois de alterar a senha do usuário daqui, podemos carregar nosso shell. Se houver autorização na seção do

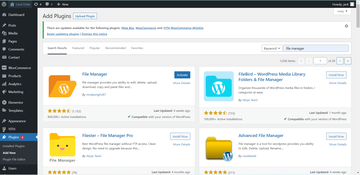

plug -in, podemos instalar o plug-in do Gerenciador de arquivos e lançar um shell

Neste site, podemos instalar a partir do Plugin.

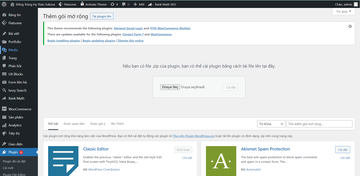

ou

Podemos shell nosso site na seção Plugin - Adicionar novo - Carregar plug-in .

Dessa forma, não vá para o caminho do shell em sites onde os shells são lançados experiment.com /wp-content/uploads/ 2022/05/

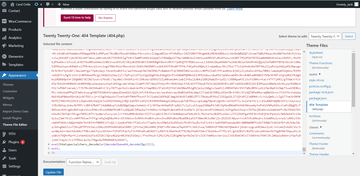

shell.php Os locais escritos em negrito e azul permanecerão fixos, experiment.com = o nome do nosso site 2022 = ano atual 05 = mês atual shell. Nós o editamos para que php = seja o nome do nosso shell. Se não houver autorização, podemoslançar um shell editando o Tema na seção Aparência - Editor de arquivo de tema

No menu à direita da janela que se abre, escolhemos o nome do nosso tema e o caminho para o qual lançaremos o shell.

Colamos nossos códigos de shell em 404.php e o chamamos de Arquivo de atualização .

Não vá para o caminho do shell: Уdeme.com /wp-content/themes/ nome-do-tema/404.phpФ

lugares escritos em negrito e azul foram corrigidos, você pode alterar outros lugares de acordo com seu destino.

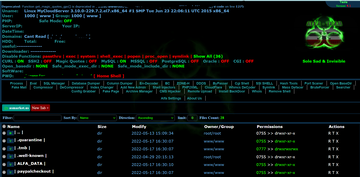

Nosso shell foi carregado, podemos descartar nosso índice daqui