passo 1: tédio dominado

shodan) procurando por servidores jenkins abertos que possam conter algumas coisas interessantes. Neste ponto, eu provavelmente olhei para cerca de 20 servidores abertos quando de repente notei palavras familiares. "ACARS", muitas referências a "tripulação" e assim por diante. A maioria dessas palavras eu já ouvi antes, provavelmente enquanto assistia a vídeos do Mentour Pilot no YouTube. O Jackpot estava esperando por mim! Um servidor Jenkins de código aberto de propriedade da CommuteAir.

passo 2: quanto acesso realmente temos?

Ok, mas não vamos ficar muito animado tão cedo. Só porque encontramos um servidor jenkins divertido não significa que teremos acesso a algo mais do que logs de compilação. Acontece que, embora não tenhamos acesso de administrador anônimo (sim, isso acontece com bastante frequência [Deus, eu amo Jenkins]), temos acesso aos espaços de trabalho de construção. Isso significa que podemos ver os repositórios que foram criados para cada um dos aproximadamente 70 trabalhos de compilação.

passo 3: vamos descobrir

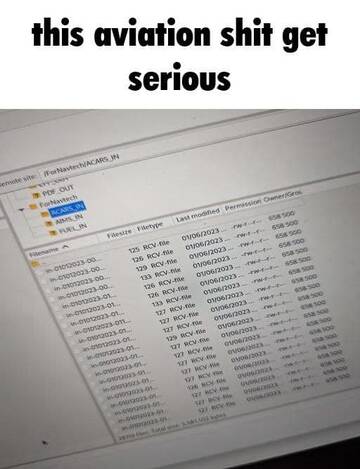

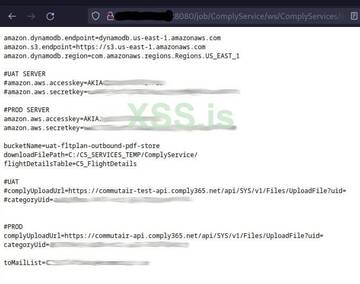

A maioria dos projetos aqui parecem ser projetos Spring Boot bem pequenos. Um layout de projeto padronizado e uso extensivo do diretório de recursos para arquivos de configuração serão muito úteis nesse esforço. O primeiro projeto que decidi dar uma olhada mais de perto foi o projeto "ACARS entrante" porque já ouvi o termo acars antes e soa picante. Uma olhada rápida no diretório de recursos revela um arquivo chamado application-prod.properties (o mesmo para -dev e -uat também). Não pode ser tão fácil, pode? Bem, isso mesmo! Dois minutos depois de encontrar este arquivo, estou olhando para o filezilla conectado ao servidor sftp navtech preenchido com mensagens ACARS recebidas e enviadas. essa merda de aviação está realmente ficando séria.

Aqui estão as mensagens do ACARS sobre a partida:

A partir desse momento, comecei a tentar encontrar jornalistas interessados no que provavelmente é uma violação bastante ampla dos direitos da aviação americana. Infelizmente, isso levou as pessoas a acreditarem que estou por trás dos problemas do TSA e do pouso do avião no dia anterior, mas infelizmente não sou tão legal assim. então, enquanto esperava que alguém respondesse à minha ligação para os repórteres, continuei cavando e, oh, o que encontrei. Conforme eu examinava mais e mais arquivos de configuração em mais e mais projetos, percebi o quanto eu já os havia dominado em apenas meia hora ou algo assim. As credenciais codificadas ali me permitiriam acessar as APIs navblue para reabastecer, cancelar e atualizar voos, mudar membros da tripulação e assim por diante (supondo que eu esteja disposto a interagir com a API SOAP em minha vida,

No entanto, passei a examinar dois projetos chamados noflycomparison e noflycomparisonv2 que parecem obter a lista nofly da TSA e verificar se algum membro da equipe da Commuteair chegou lá. Existem credenciais de balde s3 codificadas e nomes de contas, no entanto, simplesmente não consigo encontrar a lista em nenhum lugar. Talvez em parte porque sempre parece ser removido imediatamente após o processamento, provavelmente de propósito para gatinhos intrometidos como eu.

Algumas horas se passaram e agora estou conversando com Mikael Talen, redator da equipe do dailydot. Conto brevemente a ele o que encontrei e como, apenas meia hora antes de começarmos a conversar, consegui encontrar minhas credenciais da AWS. Agora tenho acesso a quase toda a infraestrutura aws por meio do aws-cli. muitos baldes s3, dezenas de tabelas dynamodb, bem como vários servidores e muito mais. comutar realmente ama aws.

também compartilhou com ele o quão perto estamos de encontrar a lista nofly TSA, o que obviamente tornará essa história ainda mais significativa do que se fosse "apenas" uma companhia aérea supertrivial que pode possuir. Eu até olhei para o balde nofly s3 neste ponto que parecia estar vazio. então, demos uma última olhada no repositório noflycomparison para ver se havia algo lá e, pela primeira vez, examinamos o repositório de dados de teste. E aqui está. Três arquivos csv, employee_information.csv, NOFLY.CSV e SELECTEE.CSV. Todos foram confirmados no repositório em julho de 2022. O Nofly csv tem quase 80 MB de tamanho e contém mais de 1,56 milhão de linhas de dados. este deve ser o negócio real (posteriormente recebemos a confirmação de que esta é realmente uma cópia da lista nofly de 2019).

caramba, nós temos uma lista de nofly. puta merda. que?! :3

Depois que o jackpot foi encontrado e meus amigos jornalistas começaram a estudá-lo, decidi me aprofundar um pouco no aws. Peguei documentos de amostra de vários baldes s3, examinei os planos de voo e despejei algumas tabelas dynamodb. Até agora, encontrei quase todas as PII imagináveis para cada membro da tripulação. Nomes completos, endereços, números de telefone, números de passaporte, números de licença de piloto, próxima inspeção e muito mais. Eu tinha itinerários para cada voo, a capacidade de acessar todos os planos de voo, um monte de imagens anexadas a pedidos de voos reembolsáveis contendo ainda mais PII, dados de manutenção de aeronaves e tudo mais.

Eu os dominei totalmente em menos de um dia, exigindo pouca ou nenhuma habilidade além da paciência para ver centenas de resultados Shodan/zoomeye.