O que é DDos?

Resumidamente, DDoS(Distributed Denial of Service)interromper o tráfego normal deum servidor, serviço ou.

Por que os ataques DDoS não desapareceram, Next Generation DDoS?

Os ataques DDoS já foram as manchetes das notícias de tecnologia. Você pode estar subestimandoos ataques DDoS hoje em dia. Segundo as estatísticas, o número de ataques DDoScontinua a aumentar a. Como tudo em um computador, os ataques DDoS estão evoluindo e se tornando mais devastadores. Os tamanhos de ataque estão aumentando,de 150 solicitações (forte o suficiente para travar um servidor daquela época)hojeEle aumenta para terabytes de ataques como 1,2 TB e 1,35 TB .

A boa notícia é que os serviços usados para bloquear ataques DDoS estão cada vez melhores, e grandes provedores como Azure e Cloudflare costumam fazer um bom trabalho bloqueando ataques maciços de vários terabytes...

A má notícia é que os ataques DDoS também estão aumentando e mais sofisticado . À medida que esses ataques se tornam cada vez mais intensos, complexos e amplos , os defensores ficam sem resposta na luta contra os ataques.

Como as técnicas de DDoS evoluíram?

Ao longo dos anos, os invasores usaram esse clássico ataque DDoS.Continuando a confundi-lo com outros métodos de ataque, ele continuou a se opor à proteção D DoS e às medidas de mitigação que as empresas usam para evitar ataques contra ele.

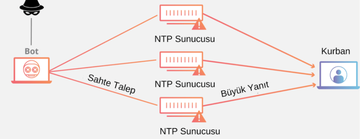

Às vezes, um invasor pode aumentar drasticamente a gravidade de um ataque DDoS usando a técnica de amplificação , em que um pequeno pacote de solicitações é enviado a um servidor detalhado que responderá com grandes quantidades de dados para maximizar o fluxo de tráfego .

O que é esta Técnica de Amplificação?

Vamos explicar com um cenário de exemplo. Nosso invasor tem um BOTNET e envia uma solicitação para esses botnets, informando o endereço IP de destino. A solicitação enviada pelo invasor é uma solicitação maliciosa criada para que a resposta a ser retornada seja grande. Por exemplo, se enviar uma pequena solicitação, a resposta da vítima à solicitação será de gigabytes, terabytes, o que aumenta a gravidade do ataque DDoS.

Uma questão ainda mais complexa é que os invasores estão constantemente aprimorando seus ataques contra serviços de mitigação de terceiros, mesmo que uma empresa tenha uma grande quantidade de largura de banda para absorver os ataques. Por exemplo, muitos invasores usam alternativas como ataques de protocolo ou aplicativo.

Ataques

de protocolo Os ataques DDoS de protocolo visam a camada de rede dos sistemas de destino. Seu objetivo é travar áreas como serviços centrais de rede, firewall, que encaminham solicitações para o destino.

A solicitação vem primeiro, o computador processa a solicitação e segue em frente. Em seguida, ele recebe a próxima solicitação. Agora, essa fila tem um número limitado de pontos e, em um ataque DDoS, a fila pode ser tão grande que não sobra poder de processamento suficiente para o computador lidar com a primeira solicitação.

Aperto de mão TCP de 3 vias ( SYN , SYN-ACK , ACK ) :

A rede TCP/IP tem um handshake de 3 vias. Estes são SYN, ACK e SYN-ACK. O SYN é o início da comunicação com a requisição. Ele envia e espera a requisição, o ACK é a resposta do destino, e o SYN-ACK é um pacote de confirmação dizendo "obrigado, consegui a informação que queria" e o processo termina aí. Em um ataque SYN Flood, os invasores criam pacotes SYN com endereços IP falsos. O alvo então envia um ACK que nunca responde ao endereço falso e fica lá, esperando que todas essas respostas expirem, o que consome energia do processador para processar todas essas transações falsas.

Ataques volumétricos

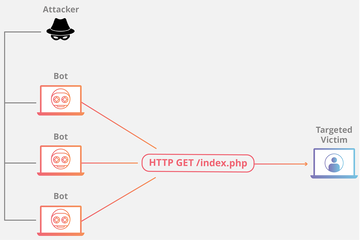

O objetivo do ataque volumétrico, que é um ataque volumétrico em turco, é usar a botnet para gerar grandes quantidades de tráfego e interromper o trabalho no alvo. Pense nisso como um ataque HTTP Flood, onde não apenas a solicitação, mas também a resposta recebida deve ser grande. Por exemplo, se você e 20 amigos ligarem para a mesma pizzaria e pedirem 50 tortas ao mesmo tempo, essa pizzaria não poderá atender a esses pedidos. Ataques volumétricos funcionam com o mesmo princípio. Eles querem algo do alvo que aumente muito o tamanho da resposta para que a quantidade de tráfego exploda e o servidor fique entupido. Como exemplo, a técnica de Amplificação que descrevi acima é um exemplo desse ataque.

Ataques à Camada de Aplicação

Os ataques DDoS na camada de aplicativos visam consumir os recursos do alvo e interromper o acesso ao site ou serviço do alvo. Os invasores carregam bots com uma solicitação complexa que força o servidor de destino a tentar responder. A solicitação pode exigir acesso ao banco de dados ou grandes downloads. Se o alvo receber vários milhões desses pedidos em um curto espaço de tempo, eles podem ficar sobrecarregados, lentos ou completamente bloqueados muito rapidamente.

A técnica de ataque DDoS mais poderosa?

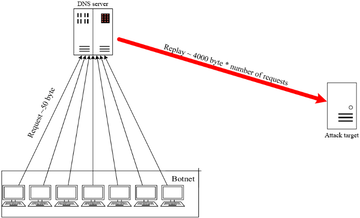

A função do Domain Name System (DNS (Domain Name Server)) é traduzir entre nomes fáceis de lembrar (ex: google.com) e endereços difíceis de lembrar de servidores de sites (ex: 192.168.0.1). Se não houvesse sistema DNS, teríamos que inserir endereços complexos como 208.65.153.253 172.217.22.14 em lugares como google youtube.com. Os ataques DNS Flood usam conexões de alta largura de banda de câmeras IP, caixas DVR e outros dispositivos IoT para limitar diretamente os servidores DNS dos principais provedores. O volume de solicitações de dispositivos IoT está sobrecarregando os serviços do provedor DNS, impedindo que usuários legítimos acessem os servidores DNS do provedor.

Como os ataques de inundação de DNS podem ser mitigados?

Com botnets de alta largura de banda facilmente acessíveis, os invasores agora podem atingir grandes organizações. Até que os dispositivos IoT comprometidos sejam atualizados ou substituídos, a única maneira de resistir a esses ataques é usar um sistema DNS massivo e altamente distribuído que pode monitorar, absorver e bloquear o tráfego de ataque em tempo real.

No ataque DDoS, protocolos comumente usados para atacar?

Solicitações HTTP, DNS e TCP/IP são protocolos comuns usados para ataques DDoS.

Algumas precauções para ataques DDoS:

- Adquirir serviços de mitigação de DDoS. (Cloudflare, Azure, Akamai etc.)botnet DDoS

protegendo e particionando dispositivos de rede - Teste de segurança para ataque DDoS,cenário de desastre. - Um firewall configurado corretamente- Manter seus servidores atualizados aplicando patches - Manter seus servidores memcached(sistema de servidor de cache)fora da Internet aberta.