Olá amigos, como descobri que o conteúdo não vai se criar sozinho, então resolvi escrever sobre meu tipo de ataque favorito - "Evil Twin". Qualquer pessoa envolvida em wardriving dirá a você que uma pessoa (vamos manter silêncio sobre a tautologia) é um aproveitador por natureza, e você só precisa jogá-lo com competência para obter todos os seus dados, desde dados de cartão bancário até o login e a senha de uma conta premium do pornhub. Agora, para os utilitários:

Pessoalmente, eu uso o utilitário mitmAP para isso e, até agora, tem sido bastante bem-sucedido. Não encontrei tantas alternativas, mas se você usar vários utilitários do mesmo Kali para farejar e falsificar, poderá obter aproximadamente o mesmo resultado, mas que diabos é essa porcaria?

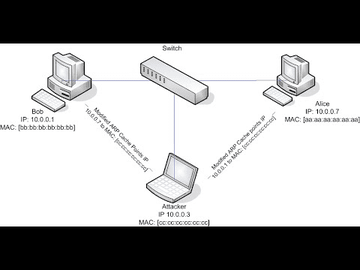

Esquema aproximado

Um exemplo da implementação de tal ataque. Em algum local público, um invasor cria um ponto de acesso ao qual hamsters ingênuos se conectam (bem, ora, você está sentado em um café, tomando chá imponentemente e, de repente, vê wi-fi aberto com o nome deste mesmo café, apenas paranóicos de o último estágio em Kodachi vai suspeitar que algo está errado). Então, nosso amigo hacker lança o mesmo mitmAP em sua carteira, cujo link deixarei no final, e começa a controlar as escalas de nosso tráfego gigantesco.

Para mim, pessoalmente, esse ataque é uma espécie de tampão para todos os buracos e é usado tanto na escavadeira quanto em casos graves.

A maioria de vocês que gosta de wardriving dirá que existe apenas uma porra de estrutura de ataque MITMf man-in-the-middle que pode ser usada para atacar redes sem fio também, e eles estarão certos, mas para explicar minha escolha em favor de mitmAP, vou dar este exemplo:

Se você precisa hackear um cara no Windows 7 que não sabe nada sobre IS, você vai vasculhar o metaplot ou estupidamente usar um ataque mais simples e específico no Windows koadic? Não nego que o MITMf é estupidamente maior e mais diversificado que o mitmAP, mas se, por exemplo, você só precisa cortar linguiça, por que diabos fazer isso com uma espada de duas mãos em vez de uma faca? (Pequeno choro do coração)

Ok, vamos ao que interessa. Eu falei sobre adaptadores para wardriving em um artigo anterior, então hoje não vou me prender a isso, vou apenas deixar um link para esse artigo aqui .

A instalação pode ser considerada clássica:

git clone https://github.com/xdavidhu/mitmAP - você mesmo sabe o que este comando faz

cd mitmAP - vá para a pasta com o

utilitário python3 mitmAP.py - e execute-o.

Depois de iniciado, ele nos solicitará a instalação ou atualização das dependências. Concordamos e, imediatamente após a atualização, o próprio utilitário será iniciado, começando a nos fazer perguntas sobre como configurar um ponto de acesso:

Primeiro você precisa inserir o nome da interface sem fio, no nosso caso é wlan0.

Depois disso, ele vai pedir o nome da interface para conseguir uma conexão com a internet, geralmente é

eth0 o cliente atacado de HTTPS para HTTP, nem sempre funciona, mas vale a pena tentar, então concordamos.

Depois disso, ele perguntará se você precisa ativar o driftnet para interceptar imagens não criptografadas, geralmente vale a pena fazer apenas para relinchar, bem, ou talvez haja algo interessante

Agora precisamos definir o nome do nosso ponto de acesso maligno, costumo escrever brega: freewifi. E aqui você tem espaço para o trabalho de fantasia, pode inventar nomes dependendo dos objetivos que se planejam.

O próximo passo é entrar no canal em que nosso ponto de acesso irá funcionar, não há muita diferença, mas os mais comuns são 1 ou 6.

Em seguida, ele perguntará se você precisa habilitar a criptografia WPA2, se habilitar, precisará definir uma senha para o ponto de acesso. É nessa situação que não precisamos, então escolhemos УnãoФ, mas se quiséssemos duplicar o ponto de acesso de alguém, depois de quebrar a senha e abafá-la com um ataque dos, chamaríamos nosso ponto como o original, bem e definir a senha original, com todas as consequências para quem se conectou. Mas pegamos amantes de brindes, então não precisamos de senha.

A próxima pergunta é definir um limite de velocidade para os clientes, não somos gananciosos, escolhemos não.

O próximo passo é rodar o Wireshark para analisar o tráfego, via de regra vale a pena fazer, mas a análise do trabalho do wireshak está além do escopo deste material, então não o incluo (com certeza vou escrever um guia do wireshark de alguma forma, bem, ou não vou escrever)

Quando nos recusamos a usar o wireshark, ele se oferecerá para executar o TShark, concordamos e ele registrará os pacotes capturados (o log estará no diretório logs no diretório com o programa)

Bem, Na última etapa, ele perguntará se queremos configurar o DNS spoofing manualmente. Escolhemos não, após o que nosso ponto de acesso maligno começará e permanecerá esperando por nossos doces amantes de brindes, e assim que alguém se conectar ao nosso ponto de acesso, veremos as conexões passando por nós.

No final, gostaria de dizer que o artigo foi escrito apenas para familiarização e, em geral, tudo isso é photoshop, edição, nonsense, bdsm e outros chavões. E o autor escreveu sob o ditado de poderes superiores, e em seu coração ele não dá a mínima para o que acabou de acontecer, aqui.

E com você nesses maravilhosos 5 minutos estava seu médico da peste favorito, espero que todos estejam com saúde, e não se esqueça de colocar uma camisinha na cabeça antes de fazer o teste de penetração. Mantenha-se seguro curto. Enquanto

P.s. - Várias pessoas (inclusive eu) reclamaram que não tinha porra nenhuma de arrombamento por muito tempo, então vamos lá.