Os computadores são uma necessidade no mundo de hoje. Nossas atividades diárias estão conectadas com computadores, o que os torna uma parte importante do mundo moderno. Ao longo dos anos, o uso de computadores aumentou significativamente. Devido à crescente demanda por computadores e serviços relacionados, incluindo serviços de informática e internet, muitas vezes ouvimos falar de crimes na Internet ou crimes cibernéticos.

O cibercrime está aumentando com a crescente demanda pela Internet. Com o aumento no número de casos de crimes cibernéticos sendo relatados a cada ano, a conscientização sobre ataques cibernéticos é muito importante. Os crimes cibernéticos/ataques cibernéticos são perpetrados por hackers que desejam invadir os dados do usuário de forma antiética e roubar informações confidenciais das contas dos usuários. O objetivo dos ataques cibernéticos está principalmente relacionado ao ganho pessoal ou organizacional, que pode ser alcançado financeiramente ou emocionalmente.

Aqui neste artigo, discutiremos uma das formas mais comuns de ataque cibernético, ou seja, HTTP flood, que é usado por invasores para violar a privacidade do usuário.

ataque de inundação HTTP

Ataque de inundação HTTP :

O ataque de inundação HTTP é a camada 7 (ataque da camada de aplicativo), que é realmente perigoso e prejudicial porque os sites são fáceis de atacar com inundação HTTP.

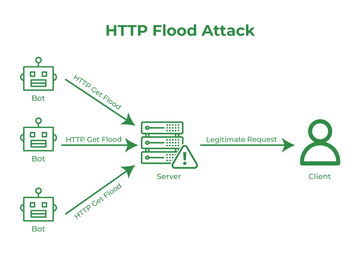

A inundação de HTTP é uma forma de DDoS (Distributed Denial of Service) na qual um ataque de inundação de HTTP usa HTTP para receber solicitações de postagem HTTP para executar um ataque cibernético.

O principal objetivo de um ataque de inundação HTTP é derrubar um site/servidor desejado ou necessário, inundando-o com um grande número de solicitações HTTP.

Um grande número de solicitações HTTP torna o site/servidor insensível e, portanto, os desativa e os torna inutilizáveis.

Como executar um ataque de inundação HTTP :

O fluxo de solicitações HTTP é realizado por meio de bots que carregam o computador com um grande número de solicitações. Para cada solicitação ao servidor/computador, milhares de solicitações não autorizadas são preenchidas junto com a solicitação do usuário.

Esse enorme volume de solicitações HTTP que preenchem o navegador usa bots suportados por cavalos de Tróia para gerá-los.

As solicitações HTTP GET são fáceis de criar e usar bots para gerar uma enorme inundação de solicitações. Enquanto as solicitações HTTP POST, por outro lado, exigem processamento complexo e, portanto, não são preferidas às solicitações HTTP GET para executar o processo de inundação de HTTP.

A aparência de solicitações HTTP para inundação :

A inundação de HTTP é uma forma extremamente perigosa de ataque cibernético, pois o aparecimento de solicitações de inundação de HTTP torna-as muito difíceis de reconhecer.

As solicitações HTTP Flood aparecem como URLs válidos e não podem ser questionadas ou distinguidas com base em sua estrutura de aparência.

Prevenção de ataques de inundação HTTP :

É muito importante conhecer as diferentes formas de prevenir ataques HTTP flood. A seguir estão alguns dos métodos listados para evitar ataques de inundação de HTTP:-

1. Máquinas de computação: as máquinas de computação JavaScript podem ajudar a determinar se as solicitações vêm de um bot e ajudar na detecção precoce de solicitações de propagação.

2. Web Application Firewall: Web Application Firewall ajudará a proteger contra tráfego de chamadas anormais. Assim, protegendo o sistema do computador contra ataques de inundação de HTTP.