O que é esse XSS?

Ataques Cross-Site Scripting (XSS), é claro que usuários mal-intencionados fornecem ao sistema os códigos de linguagem de script injetados no site a partir de vários locais de entrada (entrada de dados) dos sites.

Quais são os tipos de ataques XSS?

1 - XSS

refletido: O XSS refletido é o mais simples dos tipos de XSS. É fornecido inserindo os códigos Javascript nos campos de entrada de dados ou URL e refletindo as respostas na tela.

Um cenário XSS refletido:

http://forum-golge.net/chat?message=Hello+Gencler

<p> Você: Olá pessoal </p>

O aplicativo da web não tem nenhuma filtragem, etc. nos dados. não toma nenhuma ação, então um invasor pode facilmente criar um ataque como:

http://forum-golge.net/chat?message= <script>/*Malicious+Code*/</script>

<p> Você: < script>/*Código malicioso*/</script> </p>

Este URL, que será lançado para qualquer usuário usando o aplicativo da web, ativará o trecho de código malicioso escrito pelo invasor. Neste ponto, o código malicioso escrito pelo invasor pode agir dentro da estrutura dos códigos determinados pelo invasor.

São eles:

Roubar informações de login do usuário, Executar várias ações em seu computador, Ligar a câmera do usuário,

2 - XSS

armazenado: O XSS armazenado consiste em salvar os dados dos locais de entrada no banco de dados sem nenhuma filtragem e é muito mais perigoso que o XSS refletido, pois o XSS refletido reflete apenas para a pessoa para quem você enviou o link da URL e apenas o envia. Isso afeta todos os aplicativos da web e usuários que usam o banco de dados porque o banco de dados Stored XSS é salvo.

Vamos ver um cenário para Stored XSS:

<p> Olá pessoal, tudo bem </p>

O aplicativo é uma plataforma digital e um post é publicado nesta plataforma. Os dados são salvos no banco de dados sem nenhuma filtragem e outros usuários veem isso normalmente.

<p><script>/*Um código prejudicial*/</script></p>

Agora, um código malicioso não filtrado é registrado no banco de dados. Os usuários que se deparam com esse código são expostos ao processo do código.

3 - DOM Based XSS:

É um ataque que ocorre no DOM (Document Object Model). Embora seja possível ver o ataque em ataques XSS refletidos e armazenados, o mesmo não é possível em ataques XSS baseados em DOM. Em comparação com ataques XSS refletidos e armazenados, iniciamos o código malicioso usando # caractere no início em ataques baseados em DOM . Como qualquer coisa escrita após o caractere # não aparece no tráfego HTTP, ela não é enviada ao servidor. Nesse caso, faz um ataque mais perigoso do ponto de vista funcional, principalmente se comparado ao Stored.

Vamos considerar a seguinte página com os seguintes códigos

http://www.ornekgolge.net/deneme.html

<script>

document.write("<b>URL atual</b> : " +

document.baseURI);

</script>

http://www.ornekgolge.net/deneme.html# <script>alert("Hello Shadow");</script>

é suficiente para que nosso código Javascript funcione quando enviamos uma solicitação HTTP. digite a URL, a página irá imprimi-la na tela. Quando examinamos a fonte da página, não podemos ver o código

<script>alert("Hello Shadow");</script>

.

Por que os ataques XSS são feitos ?

Os invasores que procuram detectar e explorar uma vulnerabilidade XSS geralmente podem:

1. Executar qualquer ação que o usuário possa executar.

2. Leitura de todos os dados aos quais o usuário tem acesso.

3. Capture as informações de login do usuário.

4. Danos permanentes ao

site 5. Injeção de vírus no site

Como prevenir ataques XSS?

1 - Especificando HTTPOnly e Secure Flags

HTTPOlny e Secure Flags devem ser especificados de acordo com a versão php do php configure nos estágios iniciais de criação de aplicações web.

Esses sinalizadores impedirão ataques de roubo de sessão

Por esse motivo, os desenvolvedores de aplicativos da Web devem especificar esses sinalizadores no primeiro estágio, caso contrário, as cargas filtradas manualmente podem ser ignoradas pelos invasores.

2 - Valores da lista de permissões Limite

o login do usuário a uma determinada lista de permissões. Este aplicativo garante que apenas valores conhecidos e seguros sejam enviados ao servidor.

3 - Prevenir e Restringir HTML em Entradas

Embora o HTML seja necessário para conteúdo rico, ele deve ser restrito a usuários confiáveis.

4 - Higienizar Valores

Ao usar conteúdo gerado pelo usuário em uma página, substitua caracteres não seguros pelas entidades correspondentes para que não resulte em conteúdo HTML. As entidades têm a mesma aparência de um caractere normal, mas não podem ser usadas para renderizar HTML.

5 - Use WAF

Você pode usar um firewall para bloquear ataques em seu site. Este método bloqueia ataques como XSS, RCE ou SQLi antes que solicitações maliciosas cheguem ao seu site. Também tem a vantagem de proteger contra ataques em larga escala, como DDOS.

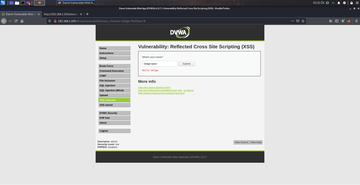

Agora vamos examinar a seção XSS no

XSS refletido da máquina vulnerável DVWA

Como vimos, existe um local de entrada (entrada de dados). O

texto que escrevemos aqui é substituído por ?nome= tanto na tela quanto na URL

. Vamos ver de onde vem no código-fonte.

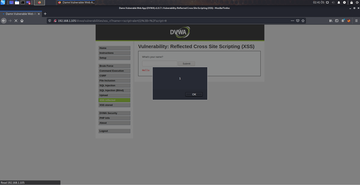

Vamos ver o que acontece digitando </pre>. Vamos ver se existe alguma filtragem que nos impeça de escrever código Javascript

Sim, como podem ver amigos, o código </pre> html que escrevemos desativa o código </pre> no sistema, o que

significa que não há filtragem aqui e podemos executar o código Javascript.

Vamos tentar.

Sim, conseguimos executar o código de alerta no site

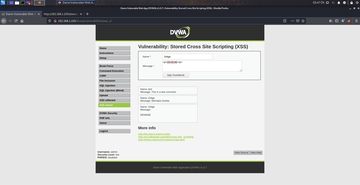

Stored XSS

Sim, o site nos pede um nome e uma mensagem.

Preenchemos o campo nome e mensagem.

Agora vamos ver os códigos-fonte, onde são processados os dados que escrevemos

Sim, agora vamos inserir um código html simples, vamos ver se nos deparamos com uma filtragem aqui também

Sim, o código html que escrevemos parece estar funcionando na fonte da página.

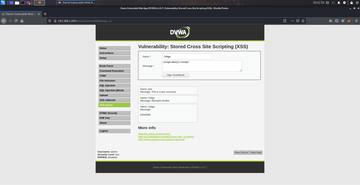

Agora vamos tentar fazer o alerta da página

Sim amigos, conseguimos alertar o site , ele

voltará se atualizarmos a página?

Como o código de alerta que escrevemos é salvo no banco de dados, nosso código de alerta virá mesmo se o renovarmos.