Primeiramente, olá a todos e boa leitura. No local de hoje, faremos a descompactação de nossa praga e a análise após a descompactação .

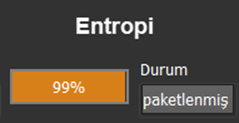

Podemos visualizar a saída da extensão de nossa praga com a ferramenta TrIDNET. Um arquivo 100% executável

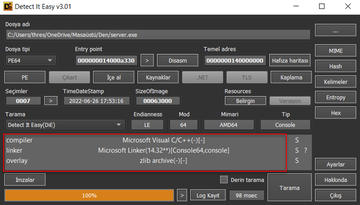

Vamos enviar nossa praga ao DiE para examiná-la: Agora eu quero fornecer uma informação da imagem acima: Nossa extração com o arquivo Zlib deve ser a seguinte (qual pé de um paciente que sente dor no pé esquerdo você daria prioridade como um médico?) --> Python Se Console64 também for .NET Refere-se a (consulte). Console64, console para aplicativo de console de desktop Python.

Mas ainda vamos olhar para o pé direito e agir como uma garantia. Se tivermos a chance de evitar riscos com malware, vamos usá-la ao máximo.

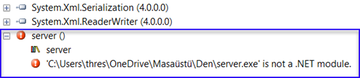

Vamos tentar abri-lo com dnSpy:

dnSpy é um depurador e editor de compilação .NET. Mesmo se você não tiver nenhum código-fonte disponível, poderá usá-lo para editar e depurar assemblies. Não conseguimos chegar a uma conclusão.

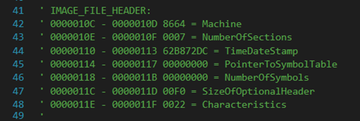

Também podemos visualizar os nomes que exibimos na seção Image_File_Header da ferramenta Die no dnSpy: Em outras palavras, podemos estabelecer as conexões entre as ferramentas e estabelecer o que perdemos em uma, na outra. (Não funcionou para nós porque estávamos nos movendo em uma praga empacotada aqui, mas é bom ter um lugar em nossas mentes)

Agora não chegamos a lugar nenhum no .NET, então dnSpyda não tem compilador C/C++, então eu apenas mostrei para você ver. O que podemos fazer pelo compilador C++? O .NET Reflector vem em nosso auxílio

NOTA: O .NET Reflector é um scanner de classe, decodificador e ferramenta de análise estática para software criado com o .NET Framework. A revista MSDN (Microsoft Developer Network) o considera um dos dez utilitários obrigatórios para desenvolvedores.

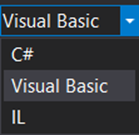

Ele pode ser usado para inspecionar, navegar, pesquisar, analisar e navegar pelo conteúdo de um componente CLI, como Assembly, e traduz informações binárias em um formato legível por humanos. Por padrão, o Reflector permite a análise de assemblies CLI em C#, Visual Basic .NET, C++/CLI[3] e Common Intermediate Language e F# (versão alfa). O Reflector também inclui uma "árvore de chamadas" que pode ser usada para detalhar os métodos de linguagem intermediária para ver quais outros métodos eles estão chamando. Ele exibirá metadados, fontes e documentos XML. O .NET Reflector pode ser usado por desenvolvedores .NET para entender o funcionamento interno das bibliotecas de código, para mostrar as diferenças entre duas versões do mesmo assembly e como várias partes de um aplicativo CLI interagem umas com as outras.

Como podemos ver, a guia do servidor tem um ponto de exclamação vermelho, o que significa que também não podemos abri-la com o .NET Reflector. (server.exe não é um módulo .NET)

Linguagens suportadas pelo .NET Reflector Agora que desabilitamos o fator de risco, podemos prosseguir no caminho que seu compilador é Python

(Ou seja, não houve problema no pé direito do paciente, do qual sabemos que seu pé esquerdo estava comprometido )

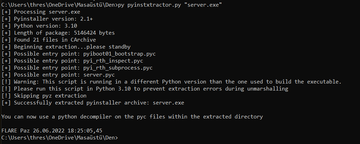

Agora vamos remover nossa praga .exe do exe, e então temos 2 ferramentas para usar.

1-) pyinstxtractor que iremos extrair do nosso arquivo .exe : PyInstaller Extractor(PyInstaller Extractor) é um script Python para extrair o conteúdo do arquivo executável do Windows criado pelo PyInstaller. O conteúdo do arquivo pyz (geralmente arquivos pyc) contido no executável também é extraído.

O título dos arquivos pyc é corrigido automaticamente para que um decodificador de bytecode Python possa reconhecê-lo. O script pode ser executado em Python 2.xe 3.x.

Ferramenta GitHub Link: https://github.com/extremecoders-re/pyinstxtractor

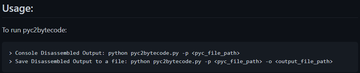

2-) Em seguida, usaremos o pyc2bytecode para realizar o processo de descompactação : Um Python Byte Decoder que ajuda os engenheiros reversos a examinar os binários do Python dissecando e analisando os arquivos compilados do python bytecode (.pyc) em todas as versões do python (incluindo o Python 3.10.*).

Link da ferramenta Github: https://github.com/knight0x07/pyc2bytecode

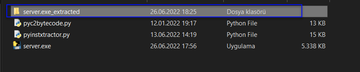

Vamos abrir uma pasta chamada Den e baixá-la como .zip nos links git das ferramentas que dei acima e extraí-la para esta pasta. Além disso, vamos mover nosso malware server.exe para esta pasta. Vamos converter nosso malware .exe do formato .exe para o formato server.pyc com o comando py pyinstxttractor.py Уserver.exeФ : Após o comando, nosso Den Server.exe está no arquivo fornecido acima (como Desktop\Den\server .exe_extracted\server.pyc) server.pyc Nosso arquivo está sendo criado.

Entramos no diretório Server.exe_extracted e visualizamos o Server.pyc, além disso, vamos recortar e colar nossa próxima ferramenta, pyc2bytecode, neste diretório.

Vamos para o diretório C:\Users\thres\OneDrive\Desktop\Den\server.exe_extracted na linha de comando e execute o seguinte código: py pyc2bytecode.py -p server.pyc > D:\azure.txt

NOTA: O motivo pelo qual fiz como > aqui (Linux, quero que o arquivo txt seja criado para ser gerado como azure.txt no diretório D. Então aqui está o comando para criar o processo ..... com o nome do arquivo que eu quero para o diretório que eu quero com >. Também poderíamos especificar o diretório de saída com -o, por exemplo, como usá-lo: Mas, em vez disso, exportamos para D como azure.txt. Agora vamos ao nosso arquivo .txt

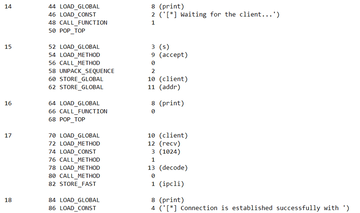

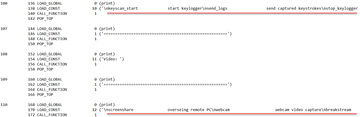

Nosso malware RAT está sendo executado em 127.0.0.1 (localhost) na porta 4444. Socket é usado para conexão no RAT. Diz Waiting for client, então vemos que a conexão foi estabelecida com sucesso. Aqui mostramos os comandos (ajuda) que podem ser executados. Ele se estende para os lados. Vou mencionar os mais importantes do que os outros. Por exemplo, disableUAC (Configurações de controle de conta de usuário) Ele vem como aviso sobre alterações por padrão, mas desabilitando-o (desabilitar)

NOTA: Por exemplo, ele nos pedirá confirmação mesmo para puxar do padrão para o mais baixo não recomendado aqui. Em outras palavras, podemos definir controles UAC (Controle de Conta de Usuário) desde solicitar permissão no arquivo txt que abrimos até não solicitar permissão ao abrir o malware baixado. Tem uma função importante

Como você verá, o Windows não sugere nem faz sentido. Mas o rato desabilita isso, então ele não quer ser um obstáculo enquanto faz seu trabalho como quer. Pode enviar mensagem Informações do sistema de aprendizagem Pode aprender a lista de tarefas e o tempo do computador Desligar o início e o fim do Keylogger (keylogger) do computador Podem ser executadas operações desde a gravação da tela até o instantâneo da webcam. Existe um processo de obtenção do shell e do ENCODE dos comandos enviados ao cliente. Existe um processo de criação de chave, mas não sabemos onde e o que criou

Existe uma operação disableUAC que mencionamos acima. Existe uma função para enviar uma mensagem. Vemos o processo de aprendizagem das informações do sistema e da hora local. Vemos o processo de aprendizagem das informações do sistema e da hora local. Também vemos um processo de download .-disable) as operações foram feitas Aqui é onde ele foi fechado. Cheguei ao fim do meu tópico. Ficaria feliz se pudesse preparar um tópico útil para Unpacking. Espero ter ficado intrigado durante a leitura.

Também deixo aqui o link para você acessar o arquivo txt. Você pode abrir e revisar:

https://s6.dosya.tc/server8/fo23az/masmavi.txt.html