Parte Um:

Saudação

Olá pessoal! E bem-vindo ao Brutus on Steroids V2. Primeiramente quero agradecer a todos que

decidiram ler este artigo, significa muito para mim já que investi minha experiência, conhecimento e tempo aqui.

Este artigo foi escrito especificamente para XSS e espero que contribua para o desenvolvimento dos leitores e do fórum.

O artigo é destinado principalmente a iniciantes, mas espero que as pessoas que já estão nisso há muito tempo escrevam algo

novo para si mesmas. Bem, vamos começar.

Parte Dois: O que

precisamos

Como focaremos na força bruta de sites e aplicativos, apresento a vocês uma ferramenta maravilhosa

chamada Silver Bullet. É fácil de usar e muito amigável em termos de compreensão. Como uma ferramenta

de teste da web , o SilverBullet permite que os desenvolvedores executem consultas específicas em

páginas da web de destino, por exemplo, como parte de testes de penetração automatizados. Ele pode ser usado para

limpar e analisar dados, fazer solicitações diretas de API e aproveitar estruturas de automação

como Selenium e Puppeteer.

O segundo aplicativo que usaremos se chama Burp Suite , já que você veio a este fórum provavelmente

sabe que tipo de aplicativo é esse e para que serve, mas resumindo, Burp Suite é uma

plataforma/ferramenta gráfica integrada para testar o segurança de aplicações web. Suas diversas

ferramentas funcionam perfeitamente em conjunto para dar suporte a todo o processo de teste, desde

o mapeamento inicial e a análise da superfície de ataque de um aplicativo até a localização e exploração de vulnerabilidades de segurança.

Iremos usá-lo apenas para solicitações de teste como Get/Post.

A terceira aplicação/configuração e provavelmente a mais importante é, claro, vpn/proxy + rdp Pessoalmente, eu

uso a combinação vpn + rdp ao trabalhar com sites, pois se você usar, por exemplo, vpn + whonix - windows. +

vpn, a velocidade será baixa e não será possível funcionar normalmente. Mas a escolha é sua. Recomendo

escolher um serviço VPN com cautela; preste atenção se o serviço armazena seus logs.

Parte Três: Configuração e Introdução

Instalação. Se tudo for bastante simples com VPN e Burp Suite, então o Silver Bullet foi removido do hub git e

você só pode baixá-lo em diferentes canais de telegrama, mas você pode encontrar o link de download atual nesta parte,

o Windows Defender irá reclamar da presença de vírus nele (embora não esteja lá), mas se você se sentir mais seguro,

use uma máquina virtual .

Começaremos com o aplicativo Burp Suite . Vamos ao site oficial . Eu seleciono Windows x64 e Community

Edition, faço o download. Agora a configuração é aleatória . Com sucesso? Se sim, então você já deveria ter sido saudado por esta janela.

Vamos nos concentrar principalmente na guia Histórico do Proxy-Http. E na guia Repetidor

Aqui veremos as diversas solicitações que enviamos aos sites através do foxyproxy. Trabalhar no BurpSuite é muito mais fácil do que no Firefox via interceptação, pois o BurpSuite oferece filtragem mais ampla entre solicitações e fácil navegação

Na aba Repetidor, analisaremos as solicitações individuais e alteraremos sua estrutura para enviá-las e ver como a aplicação reage. Além disso, graças à interface grande, você pode inserir facilmente o mesmo parâmetro <USER> e não se confundir como no próprio SB.

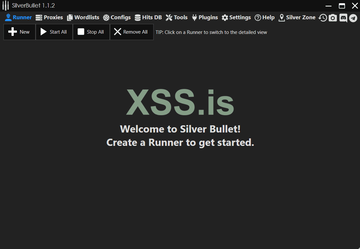

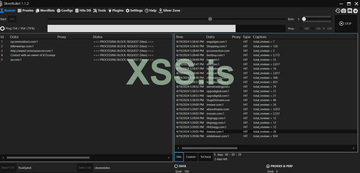

Vamos ao SilverBullet, faça o download , não precisa configurá-lo, basta descompactar e executar o arquivo exe

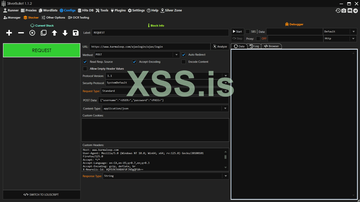

Esta janela nos dá as boas-vindas, e é isso que está lá:

Runner - é responsável por lançar e configurar nossa força bruta, nos dá o direito de escolher lista de palavras, configuração, bots e proxies.

Proxies - bem, tudo está claro aqui, uma janela para baixar nossos futuros proxies

Wordlist - é responsável por carregar credenciais do tipo email:pass (usamos principalmente esse tipo)

Configs - o local onde criaremos nossas configurações

Parte Quatro: Escolhendo um Alvo e Como Faço

Agora que descobrimos os aplicativos, podemos começar a procurar uma vítima em potencial. Vou te falar francamente, sou muito preguiçoso, e não gosto e não vou procurar um site com grande número de clientes (para ter uma taxa de acerto alta), então vamos criar o nosso primeiro, configuração muito simples e útil, na qual carregaremos uma lista de sites e para verificar o quão populares eles são pelo número de avaliações no trustpilot, vamos começar.

Vá para SilverBullet, vá para a guia Configurações e clique em Novo. Chame como quiser e clique em Aceitar

Nesta janela, clique no + no canto superior esquerdo para criar um novo bloco e selecionar as solicitações.

Aqui, por padrão, já temos um link do Google na aba URL. Sinta-se à vontade para excluí-lo e escrever em https://trustpilot.com/review/ <USER> .

Você pode perguntar, o que USER tem a ver com isso user é o que será transmitido através da data no formato USER:PASS, ou seja, no nosso caso, USER será escrito.

Não tocamos no resto, isso. verificador é tão primitivo.

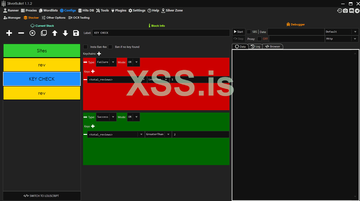

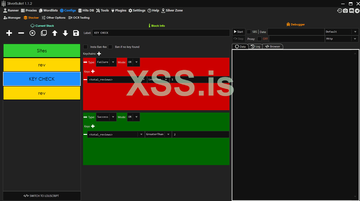

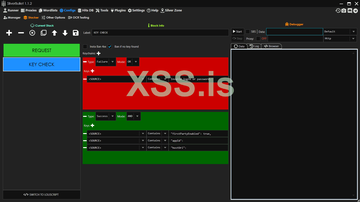

Clique em + novamente, mas agora selecione KEY CHECK

Aqui criamos a reação do verificador às respostas do site; ou o verificador retornará Fail ou True dependendo da resposta do site.

Clicamos em Keychains: + e imediatamente vemos Type: Success, mudamos para Failure . Pressionamos as teclas + e obtemos FONTE e Contém, muitas vezes você mudará FONTE para outra coisa, e agora, nesse caso, mudamos para <total_reviews> e mudamos Contém para Menos que, de Contém entramos - 1

Por que exatamente isso? Porque quando enviamos uma solicitação ao site, iremos analisar a quantidade de comentários na resposta e assim remover as respostas inválidas. Agora criamos Type: Success

da mesma maneira . Altere Contém para Maior que e insira 2 à direita de Contém

Crie um novo bloco de análise.

Aqui analisaremos o número de comentários sobre o site. E assim em Is Capture , certifique-se de marcar a caixa; isso é necessário para que na aba do runner, quando houver acertos, o número de avaliações seja exibido no parâmetro Capture. Nome: criamos o que seu coração deseja, escrevi total_reviews. E agora no parâmetro Left String escrevemos: Dê sua opinião hoje e ouça o que . No parâmetro Right String escrevemos: os clientes já disseram. Agora o verificador irá analisar o que está no meio desses dois, ou seja, o número de avaliações. copie este bloco e mova a seta para cima para que o bloco fique acima do bloco KEY CHECK e em Is Capture desmarque a

caixa Check. No canto superior direito da aba Dados: Digite por exemplo google.com:1 por que :1 você pergunta, isso é necessário para que SB não xinge o formato da data, clique em Iniciar

Parabéns, você criou seu primeiro verificador! Além disso. Bem, existe um verificador, mas onde posso obter a lista de sites? Aqui eu gosto principalmente de pegar os chamados sites cardáveis, a partir dos quais você pode realizar cardações de roupas (e publicá-las gratuitamente :confuso:). Vamos a qualquer mecanismo de busca e escrevemos sites cardáveis, você pode encontrar vários desses sites e escrevê-los em um arquivo txt, então criaremos um programa python simples que adicionará :1 no final de cada site e se houver não há .com no final, então isso

import os

def clean_sites(input_file, output_file):

cleaned_sites = []

with open(input_file, 'r') as file:

for line in file:

line = line.strip()

if line:

site = line.split("www.")[-1].split(".com")[0] + ".com:1"

cleaned_sites.append(site)

with open(output_file, 'w') as file:

for site in cleaned_sites:

file.write(site + '\n')

if __name__ == "__main__":

input_file = input("Введите имя файла с сайтами: ")

output_file = os.path.join(os.path.dirname(input_file), "cleaned_sites.txt")

clean_sites(input_file, output_file)

print("Очищенные сайты сохранены в файле:", output_file)

Bem, vamos criar nosso primeiro corredor. Vá para a aba do runner, clique em + NOVO, clique duas vezes no criado e selecione nosso verificador na parte inferior de Selecionar CFG. Selecione Lista selecione nosso arquivo criado com sites. No canto superior direito de Bots definimos no máximo 5 porque estamos apenas verificando sites. Clique em Iniciar. Vemos esta foto

No início, recomendo pegar alvos que não tenham mais de 1000 avaliações, pois muitas vezes não possuem muita proteção. Você escolheu? Vamos ao próprio site e aqui recomendo baixar um utilitário chamado wappalyzer , facilita muito o seu trabalho, então vamos até o alvo, clicamos em wappalyzer e vemos o que é proteção e o que não é.

Vemos isso:

Parte Cinco: Finalmente, Criando

um Bruter

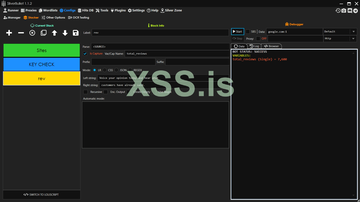

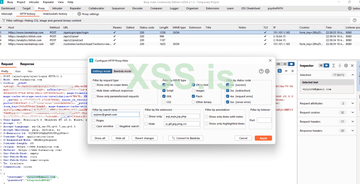

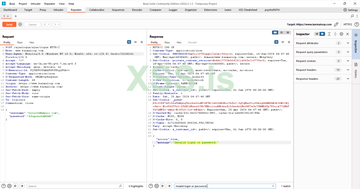

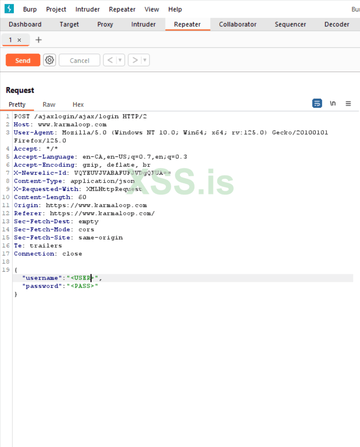

E então, temos um alvo, conhecemos o SilverBullet, agora podemos usar o BurpSuite. Vamos começar. Primeiramente habilitamos o BurpSuite no FoxyProxy para que o Burp intercepte o tráfego do navegador, habilite-o, agora no site de destino precisamos encontrar a aba de login, nos parâmetros login:password escrevemos valores aleatórios e clicamos faça login, desligue o FoxyProxy e vá para Burp, agora usando a filtragem encontraremos a solicitação de login, clique em Configurações de filtro: no topo, devemos ver algo assim:

Aplique e vá até a solicitação em si, clique com o botão direito e selecione Enviar para repetidor:

Já na aba Repetidor, fique à vontade para deletar o parâmetro cookie e verificar se temos sorte e não perderemos tempo ignorando cookies ou não. Clicamos em Enviar e ainda sim, nosso alvo não se preocupa com segurança, ótimo

Agora ajustamos tudo isso para SB, ou seja, no parâmetro nome de usuário escrevemos <USER> e no parâmetro senha escrevemos <PASS>. Hoje não ignoramos o csrf ou melhor ainda o captcha, gosto disso

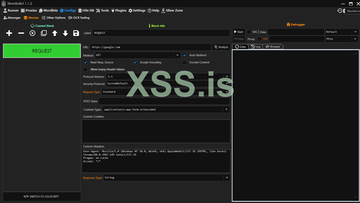

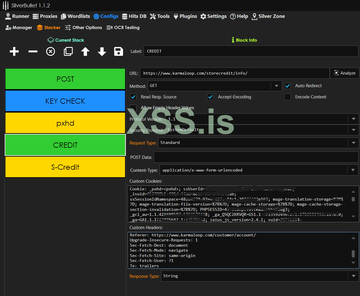

Copie o URL de destino com o parâmetro login. Como já sabemos como criar um novo bloco de configuração e solicitação no SB, pularemos esta etapa. Na aba URL: cole nosso URL. Método: escolha POST pois estamos enviando uma solicitação. Dados POST: copie o que temos nos cabeçalhos, onde inserimos USER e PASS e cole. Content-Type: No Burpa, na própria requisição, encontramos a aba Content-Type e o que temos lá (por exemplo, application/json) selecionamos no SB. Cabeçalhos Personalizados, copie os cabeçalhos da nossa solicitação no BurpSuite e cole tudo lá no SB. No final deve ficar algo assim:

Agora criamos um novo bloco Key Check. Mudamos Tipo: set Falha, Fonte e Contém não mudam, à direita de Contém inserimos o que o site dá em caso de senha ou e-mail incorreto. No meu caso, inserirei login ou senha inválida. Criamos um tipo Success para isso, cadastramos uma conta no site alvo e enviamos uma solicitação com nome de usuário válido:pass, olha a resposta, inserimos esta resposta à direita de Contém, no meu caso é "firstPartyEnabled": true, você pode alterar Mode: para AND para que caso você tenha muitas chaves para verificar o status da solicitação, por exemplo Success, o programa verifique todas de uma vez e não uma por uma

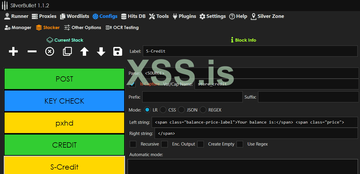

Parabéns, criamos a parte principal do bruter, agora passamos a criar a parte do chamado Full Capture, capturando tudo o que está nas contas para não processá-las você mesmo. Por exemplo, vou criar um analisador apenas para verificar o crédito da loja, já que todo o resto é criado exatamente da mesma maneira e não vejo sentido em mostrá-lo, vamos começar. Fazemos tudo exatamente igual ao recebimento de uma solicitação de login, incluímos o BurpSuite no FoxyProxy, agora no site alvo precisamos encontrar a aba Store Credit, entrar, desligar o FoxyProxy e ir para o Burp, agora usando a filtragem encontraremos a solicitação de crédito da loja, enviaremos a solicitação para o Repetidor, mas agora não excluiremos o parâmetro cookie, mas sim analisá-los no SB. Vamos ao SB, enviamos uma solicitação lá e encontramos Executing Block POST no LOG, rolamos para baixo até encontrar Cookies recebidos:. Aqui copiamos o nome do cookie, por exemplo é _pxhd: e é tudo que preciso, copio _pxhd. Criamos um novo bloco Parse após o bloco KEY CHECK e na aba Parse escrevemos isto: <COOKIES (insira o nome do seu cookie)> , em Nome: escrevemos qualquer nome. Você deve obter algo assim:

Repita essas etapas para cada cookie). Agora criamos um novo bloco Request, no parâmetro url: insira a url alvo com o diretório /storecredit/info/, deixe o Método como GET, para uma requisição GET o Content-Type geralmente permanece application/x-www-form- urlencoded para que não o alteremos. Cookies personalizados inserimos aqueles que temos na solicitação no BurpSuite, mas alteramos os cookies que analisamos neste formulário - _pxhd=<pxhd>; isto é, depois de = in <> escrevemos o nome que demos em nosso bloco Parse. Cabeçalhos personalizados: altere exatamente como fizemos na solicitação POST. Você deve acabar com algo assim:

Agora enviamos uma solicitação e na resposta encontramos o que queremos analisar. Por exemplo, estou procurando $ 0,00, copiamos o que está antes desse valor e o que está depois dele. A seguir, criamos outro bloco Parse, marcamos a caixa Is Capture, criamos um nome, colamos o que copiamos antes do valor na String Esquerda: e depois do valor na String Direita.

Estamos testando. Parabéns! Seu primeiro bruto foi criado.

Parte Seis: E a Lista de Palavras

?

Agora chegamos ao momento em que você está pronto para receber acessos infinitos, mas tudo depende da lista de palavras. Onde eu consigo isso? Você pergunta e eu responderei. Existem duas opções mais normais de onde obter listas de palavras. A primeira e mais fácil é simplesmente encontrar canais de telegramas que postam combos gratuitos como EMAIL:PASS UK. Mas o problema é que, se o alvo não for particularmente popular, a taxa de acerto será pequena, por isso apresento a vocês a segunda opção. Crie você mesmo combos usando uma vulnerabilidade maravilhosa chamada SQLI. Vamos parar. PS (Os utilitários descritos na sexta parte não foram encontrados sem vírus, portanto não haverá links)

Primeiro, precisamos de palavras-chave para idiotas. Recomendo usar o site: keywordstool porque aqui você encontra palavras-chave para todos os gostos e cores.

Importamos nossas palavras-chave para o Dork Generator para criar nossos próprios idiotas. Você pode usar este gerador: TSP Dork Generator (também via máquina virtual)

Agora vamos usar o Dork Searcher para procurar URLs, mais tarde usaremos essas URLs no Sqli Dumper. Para procurar exploits, no DorkSeacher v3 da CRYP70 você precisa ter certeza de que o parâmetro "Anti Public" está habilitado, use proxies gratuitos, você pode baixá-los no site aqui https://proxyscrape.com/free-proxy-list .

Agora que temos URLs potenciais, é hora de usar o Sqli Dumper para encontrar sites vulneráveis. Estamos usando a versão 8.5

Abra o Sqli Dumper e importe todas as suas URLs clicando em "importar" e selecione seu arquivo txt com URLs.

Depois de todos importados, vá em “Exploitables” e clique em “Start Exploiter”. Estamos esperando e torcendo por muitos alvos.

Quando o programa terminar. Vá para a seção “Injetáveis” e clique em “Iniciar Analisador”. Desta forma encontraremos URLs que podem ser injetadas.

Selecione todos os URLs resultantes e digite “e-mail” e “senha” no mecanismo de busca de Colunas/Tabelas. Em seguida, clique em "Iniciar".

Clique com o botão direito em um dos URLs e clique em "Ir para Dumper".

Encontre a tabela com usuários e senhas e exporte-os.

Parte Sete: Às vezes

é bom

Acontece comigo, encontro um alvo ousado, olho e há recaptcha e cookies para ignorar e cloudflare e token csrf para serem analisados, e penso “oooooh não, é melhor verificar isso - administrador estúpido detectado”, ou seja, verificando a presença de subdomínios desprotegidos para isso recomendo usar o site dnsdumpster, encontrar um subdomínio e fazer a configuração da mesma forma, ou melhor ainda, aplicativos desprotegidos da empresa, no ios/android. Não sei por que, mas a maioria das empresas tem a lógica - “Vamos proteger o domínio principal da cabeça aos pés, mas não tocaremos no aplicativo que está no mesmo servidor”, usaremos isso. Vamos começar.

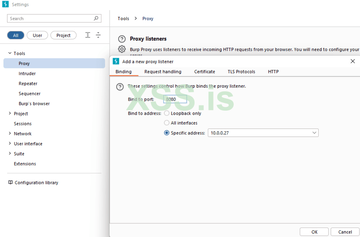

Vamos começar com as configurações, vou mostrar como configurar um iPhone, mas com o Android tudo é exatamente igual (simplesmente não há telefone). Primeiro, vá em BurpSuite - Proxy - Configurações de proxy, clique aqui em Adicionar e selecione Endereço Específico, aqui selecione seu IP local no computador, escreva Bind to Port 8080

Clique em OK e deixe a caixa de seleção Running apenas na interface que acabamos de adicionar. Agora pegue seu telefone IOS, vá em Configurações - Wi-Fi - Configurações da sua rede à qual você já está conectado - Role para baixo e veja Proxy HTTP - Clique em Configurações de proxy - Clique em "Manual" - "Servidor" escreva o IP que selecionamos no BurpSuite para mim é 10.0.0.27 - “Porta” escrevemos 8080 - clique em Salvar - Agora vá no navegador e escreva na barra de pesquisa your_ip:8080 para mim é 10.0.0.27:8080, clique em pesquisar, e vemos isso foto

Clique em Certificado CA, você verá uma pergunta - O site está tentando carregar um perfil de configuração. Permitir? Clique em Permitir. Agora vá novamente para Configurações - Básico - VPN e gerenciamento de dispositivos - Perfil de configuração - PortSwigger CA - Clique em Instalar - Digite a senha - Sair - vá para "Sobre este dispositivo" - Role para baixo - Confiar em certificados - Consulte PortSwigger CA - Ativar. Estamos testando.

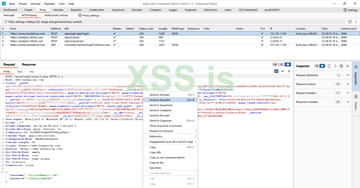

Nas configurações de Wi-Fi em Proxy, entre novamente no proxy BurpSuite e vá até o aplicativo onde existe a função de login de conta. No parâmetro login escrevemos krakazyabra e clicamos em login, nas configurações do seu Wi-Fi no Proxy desligamos o proxy e vamos para BurpSuite no PC. Ao filtrar as solicitações encontramos a página de login. Deveríamos ver algo assim:

Como você pode ver, não há proteção alguma além do site principal. Como fazemos a próxima configuração? E assim como no site, só agora crie uma conta e faça login nela a partir do aplicativo para analisar qual resposta o site dá. Obrigado a todos por todos os bons sucessos.

Parte Oito: Bem, está tudo bem, mas as configurações privadas serão gratuitas

?

Claro que sim, vou responder, há um mês consecutivo venho postando configurações privadas no meu canal de telegrama de graça (mas agora estou com preguiça ultimamente) e alguém já conseguiu ganhar dinheiro com elas ( eles enviaram comentários em uma mensagem privada). Não quero aceitar, só peço que me apoiem com um like e uma palavra gentil, obrigado. Canal - clique em . E por falar nisso, agora estou procurando parceiros para meu canal porque é muito cansativo escrever 3 configurações por dia, divulgar o canal e receber pedidos. Se alguém estiver pronto para apoiar e ajudar a desenvolver ainda mais o canal, envie-me uma mensagem privada ou meu canal tg , é onde você me encontrará. Só isso, tem bruter, tem combo, tem proxy, vamos criar um runner e acertar, boa sorte a todos!