O WorldWind Stealer permite o envio direto de logs para o seu Telegram ID por meio de um bot que você cria com o Telegram. Você pode evitar o incômodo de lidar com painéis instáveis encontrados em outros grandes ladrões que coletam menos dados do que o WorldWind.

Para usar esta ferramenta, siga estas etapas:

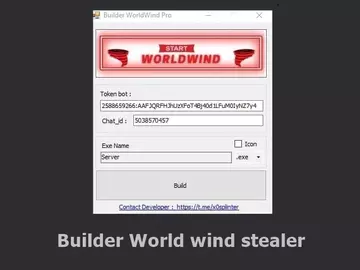

Abra-o e construa seu vírus botnet. Você precisará de duas coisas para prosseguir:

BOT API TOKEN: Vá para @Botfather, crie um bot do Telegram e copie o token da API para a primeira caixa.

CHAT ID: obtenha seu ID de bate-papo com @get_id_bot e cole-o na segunda caixa.

Inicie o bot que você acabou de criar, construa seu vírus, espalhe-o e aguarde os resultados aparecerem em seu bot.

Recursos:-

AntiAnalysis é um recurso de malware que tenta evitar a detecção por software antivírus ou outras medidas de segurança. Isso pode incluir verificar se o malware está sendo executado em uma máquina virtual como o VirtualBox ou um emulador, se um depurador está anexado ou se está sendo analisado por serviços como VirusTotal ou Any.Run.

Roubar informações do sistema é uma tática comum usada por malware para obter acesso a dados confidenciais sobre o dispositivo da vítima. Isso pode incluir informações como a versão do dispositivo, especificações de CPU e GPU, quantidade de RAM, endereços IP, BSSID (o identificador exclusivo de um ponto de acesso sem fio), localização e métricas de tela.

Os navegadores baseados em Chromium são um alvo popular para malware devido ao seu uso generalizado. O malware pode direcionar o navegador para roubar informações confidenciais, como senhas, detalhes de cartão de crédito, cookies, histórico de navegação, dados de preenchimento automático e favoritos.

Navegadores baseados no Firefox são outro alvo popular de malware, com invasores tentando acessar dados armazenados nos arquivos de banco de dados, cookies, histórico e favoritos do navegador.

O Internet Explorer e o Edge também são alvos de malware que buscam roubar senhas armazenadas.

O malware também pode visar redes WiFi salvas para obter informações como SSID (o nome da rede) e BSSID.

Capturadores de arquivos são recursos do malware que permitem roubar arquivos do dispositivo da vítima, incluindo documentos, imagens, código-fonte, bancos de dados e dispositivos USB.

A detecção de serviços bancários e de criptomoedas em navegadores permite que o malware atinja especificamente informações e transações financeiras confidenciais.

Keyloggers e clippers são tipos de malware que podem gravar as teclas digitadas ou o conteúdo da área de transferência, respectivamente, potencialmente dando aos invasores acesso a dados confidenciais, como senhas ou números de cartão de crédito.

O roubo de sessão para serviços como Steam, Uplay e Minecraft pode permitir que invasores obtenham acesso às contas de jogo da vítima.

As capturas de tela da área de trabalho e da webcam permitem que os invasores visualizem a tela e a câmera da vítima, potencialmente capturando informações confidenciais ou comprometendo a privacidade da vítima.

VPNs como ProtonVPN, OpenVPN e NordVPN podem ser alvo de malware para obter acesso ao tráfego de rede da vítima e potencialmente roubar informações confidenciais.

As carteiras de criptomoeda também podem ser alvo de malware na tentativa de roubar os ativos digitais da vítima.

Aplicativos de mensagens como Telegram e Pidgin também podem ser alvo de malware que tenta roubar informações de login ou acesso às mensagens da vítima.

Os hosts Filezilla podem ser direcionados para obter acesso a dados confidenciais armazenados em servidores remotos.

A lista de processos e a estrutura de diretórios do dispositivo da vítima podem ser alvo de malware para obter informações sobre processos em execução e localizações de arquivos.

As chaves do produto podem ser alvo de malware que buscam roubar licenças de software ou obter acesso a software proprietário.

Os módulos de execução automática podem ser alvo de malware para garantir que esteja sempre em execução no dispositivo da vítima, mesmo após uma reinicialização ou desligamento.

Download:-