1. Introdução

Brevemente sobre Pivoting

Oportunidades e relevância da rede dinâmica

2. Encaminhamento de porta

Como funciona o encaminhamento de porta

Realizamos o encaminhamento de portas em diferentes painéis de administração de roteadores

3. Aumentando o servidor VPN

Como a função do servidor vpn nos ajudará a entrar na rede

Diferentes tipos de vpn e como enviar tráfego através deles

Entramos na rede através de diferentes painéis de administração de roteadores

O que fazer se não houver função vpn no roteador?

4.GRE Pivotante

Introdução ao protocolo GRE

Como funciona o túnel GRE

Construindo um túnel em Cisco e Mikrotik

5.Resultados

Como extrair redes dos painéis de administração dos roteadores

Nuances e problemas no pivotamento de rede

Recomendações para segurança e anonimato

Introdução

Resumidamente sobre Pivoting

Pivoting é o estágio pós-exploração durante o pentest, no qual somos fixados no sistema (estabelecendo um ponto de apoio).

Durante um teste de penetração, um hacker pode começar com um computador ou dispositivo que conseguiu invadir, por exemplo, explorando uma vulnerabilidade ou obtendo acesso. Então, usando o acesso obtido, o pesquisador procura alvos adicionais dentro da rede para estender seus privilégios ou contornar restrições de segurança.

Tipos de Pivoting que descreveremos neste artigo:

Girando usando um único nó infectado na rede

Pivotando usando vários nós na rede.

Network Pivoting, ancoragem na rede local.

Oportunidades e relevância da rede

Hoje vamos considerar esse tipo de pivotamento como pivotamento de rede. O pivotamento de rede é um tipo de pivotamento em que reforçamos o acesso a uma rede, ou equipamento de rede.

Com a ajuda das táticas das quais falaremos hoje, poderemos:

Penetre na rede local apenas com acesso ao painel de administração do roteador

Realize ataques L2 em uma rede local remota

Atacar dispositivos em uma rede local remota

Para realizar esta fase de pós-exploração, precisaremos de acesso ao equipamento de rede (acesso ao painel de administração da web). Podemos obter esse acesso por meio de um ataque de força bruta ou um ataque por meio de sploits.

(Podemos realizar pivoting para pin em uma rede local após nos conectarmos fisicamente a ela via ethernet ou wi-fi, bem como para obter acesso a uma rede remota, por exemplo, quando precisamos fazer pentest em uma grade nos eua, e só temos acesso ao painel da web do roteador.)

Encaminhamento de porta

Como o encaminhamento de porta funciona internamente

O encaminhamento de porta é uma técnica usada em um teste de penetração para direcionar o tráfego de rede destinado a uma porta específica em um roteador externo ou entre redes para uma porta específica em um dispositivo ou servidor interno. Isso permite que um hacker obtenha acesso a determinados serviços executados dentro da rede que normalmente não são diretamente acessíveis de fora.

Essa tática de pivô de rede funciona 80% em contraste com o aumento de um servidor VPN, porque a função de configuração de encaminhamento de porta está disponível em quase todos os modelos e painéis de administração de roteadores.

O princípio de operação do método de encaminhamento de porta em pentest usando roteadores:

1. Obtendo acesso ao painel de administração do roteador:

Primeiro, determinamos o equipamento de rede, verificamos vulnerabilidades, exploramos ou destruímos e obtemos acesso😊Você pode ler mais sobre como hackear equipamentos de rede em meu artigo “Marshtest! Mini guia sobre equipamentos de rede pentesting” https://xss.is/threads/87369/

2. Configurando o encaminhamento de porta: No painel administrativo, encontramos a configuração apropriada para o encaminhamento de porta. Isso geralmente é configurado na seção "Port Forwarding" ou "Virtual Server" do roteador. A configuração passa pelas seguintes etapas: especificamos a porta externa (que será acessível a partir da rede externa) e o endereço IP interno e a porta do dispositivo ou servidor dentro da rede que queremos acessar.

3. Verificando o acesso: Depois de configurar o encaminhamento de porta, precisamos verificar se fizemos tudo certo, usando por exemplo o Nmap.

O endereço IP interno é o endereço do roteador: a porta que especificamos nas configurações de encaminhamento de porta.

Se tudo for verificado e pingado normalmente, então lançamos com sucesso o acesso ao dispositivo por trás do NAT. Tendo realizado tal configuração com todos os dispositivos da rede, poderemos nos comunicar com toda a rede, exceto no nível L2, ou seja, não temos acesso a ataques à rede (traffic sniff, MITM, ARP Spoof) .

Depois de configurar o encaminhamento de porta para dentro, podemos realizar varreduras e ataques a dispositivos dentro da rede (em geral, comunicação total com dispositivos por trás do NAT). Observe

que você precisa encaminhar para a porta do dispositivo a porta na qual nenhum serviço está sendo executado.

Realizamos o encaminhamento de portas em diferentes painéis de administração de roteadores

Manual geral (com base na prática de configurar diferentes painéis de administração)

1. Nós nos conectamos ao painel administrativo do roteador inserindo o endereço IP do roteador na barra de endereços do nosso navegador da web. Geralmente é 192.168.0.1 ou 192.168.1.1. Se não soubermos o endereço IP do roteador, podemos encontrá-lo nas configurações de conexão de rede do nosso computador.

2. Em seguida, inserimos as credenciais para fazer login no painel administrativo do roteador. Podemos descobrir essas informações depois de invadir o painel de administração usando força bruta ou sploit.

3. Estamos procurando a seção Port Forwarding ou Virtual Server no painel de administração do roteador. Esta seção pode estar no menu Avançado, Configurações de rede ou Firewall. Examinamos as seções de configurações disponíveis para encontrar a seção correta.

Depois de encontrar a seção Port Forwarding ou Virtual Server, clicamos no botão Add ou New para criar uma nova regra de encaminhamento de porta.

Em seguida, inserimos os seguintes parâmetros:

Porta externa: especificamos a porta na qual os usuários externos se conectarão à nossa rede.

Porta Interna: Especificamos a porta para a qual o tráfego dentro de nossa rede será redirecionado.

Protocol (Protocol): Escolhemos o protocolo, TCP ou UDP, ou selecionamos a opção "Both" (Both) se precisarmos encaminhar os dois protocolos.

Endereço IP interno: especificamos o endereço IP de um dispositivo ou servidor em nossa rede para o qual queremos redirecionar o tráfego.

Também verificamos se a regra de encaminhamento de porta está habilitada e salvamos as configurações.

No final, reiniciamos o roteador para aplicar as alterações.

Lembre-se que para cada modelo de roteador pode haver algumas diferenças nos nomes das seções e na localização das configurações.

ASUS

1. Conectamos ao painel administrativo do roteador ASUS inserindo o endereço IP do roteador na barra de endereço do navegador da web por meio do painel da web.

2. Encontre a seção Configurações avançadas ou WAN no menu de configurações do roteador.

3. Na seção Port Forwarding or Virtual Server, criamos uma nova regra de encaminhamento de porta. Especificamos portas externas e internas, protocolo e endereço IP interno do dispositivo.

4.Salve as configurações e reinicie o roteador para aplicar as alterações.

TP-Link

1. Faça login no painel de administração do roteador TP-Link através do painel da web usando o endereço IP do roteador e as credenciais de administrador.

2. Encontramos a seção "Encaminhamento" (Encaminhamento de porta) ou Servidores virtuais no menu de configurações.

3.Crie uma nova regra de encaminhamento de porta especificando portas externas e internas, protocolo e endereço IP interno do dispositivo.

4.Salve as configurações e reinicie o roteador.

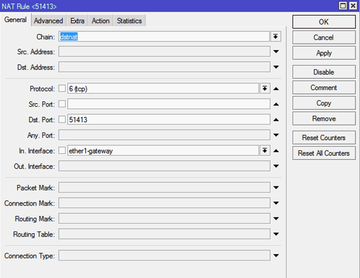

MikroTik

1. Conecte-se ao painel de administração do roteador MikroTik usando o painel da web ou Winbox.

2. Encontre a seção "IP" (Rede) e selecione Firewall.

3. Na seção NAT, crie uma nova regra de encaminhamento de porta, especificando as portas externa e interna, o protocolo e o endereço IP interno do dispositivo.

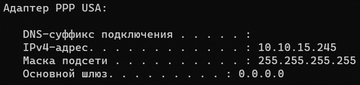

Como podemos ver, nosso ip é 10.10.15.245, o que significa que a sub-rede é 10.10.15.0/24.

Escaneando a sub-rede, veremos os dispositivos, agora a rede está em nossas mãos)

O que fazer se não houver função vpn no roteador ?

Se não houver uma função como servidor VPN no painel de administração do roteador, tente verificar se há novas versões de firmware no roteador, talvez o firmware instalado no roteador não tenha a função de aumentar o servidor VPN, leia se o novo firmware tem essa função. Tendo encontrado o arquivo de firmware, no painel de administração, vá para a seção "Firmware", faça o upload do novo arquivo de firmware e pressione o botão "Reiniciar roteador", após um flash bem-sucedido, você encontrará uma guia no painel de administração com VPN configurações do servidor.

Se não houver firmware oficial na Internet com a função de aumentar o servidor VPN no roteador, a engenharia reversa está envolvida, precisamos encontrar o firmware do modelo do nosso roteador e, usando as habilidades de engenharia reversa, adicionar a função VPN ao próprio servidor, esta ferramenta pode ajudá-lohttps://github.com/rampageX/firmware-mod-kit ou reflash o roteador para firmware OpenWRT/DD-WRT personalizado, por padrão eles têm uma função de servidor VPN.

GRE Pivoting

Introdução ao protocolo GRE

GRE (Generic Routing Encapsulation) é um protocolo de camada de rede usado para criar redes privadas virtuais (VPNs) ou para estabelecer túneis entre redes remotas em redes públicas, como a Internet. Ele fornece a capacidade de empacotar pacotes de rede dentro de outro protocolo (como pacotes IP) e enviá-los pela rede até seu destino.

Como funciona o túnel

O GRE cria um túnel virtual entre dois endpoints (por exemplo, entre dois roteadores) encapsulando pacotes de um protocolo dentro de pacotes de outro protocolo. No caso de um túnel GRE, os pacotes originais, geralmente pacotes IP, são encapsulados dentro de novos pacotes GRE.

O fluxo de trabalho de um túnel GRE inclui as seguintes etapas:

Configuração do túnel: os dois endpoints entre os quais você deseja criar um túnel devem ser configurados para suportar GRE. Isso inclui definir as configurações do túnel, como endereços IP e chaves de criptografia.

Encapsulamento de pacotes: Os pacotes de rede originais a serem enviados pelo túnel são encapsulados dentro de pacotes GRE. Eles são adicionados à carga útil do pacote GRE, que é então enviado pela rede.

Encaminhamento de pacotes: pacotes GRE encapsulados são enviados por redes públicas para seus destinos. As redes públicas não estão cientes do conteúdo dos pacotes, pois veem apenas o cabeçalho GRE externo e passam os pacotes pela rede como dados normais.

Descompactação de pacotes: quando o endpoint do túnel é alcançado, os pacotes GRE são descompactados e os pacotes de rede originais são extraídos. Eles podem ser processados e transmitidos dentro da rede local do destinatário.

Construindo um túnel em Cisco e Mikrotik

Um exemplo de configuração de pivot usando GRE em Cisco:

Criando uma interface de túnel GRE:

configure a interface do terminal Tunnel <interface_number> endereço IP <interface_IP_address> <subnet_mask> origem do túnel <origem> destino do túnel <destination_destination>

Onde:

<interface_number> é o túnel GRE número da interface.

<IP_interface_address> - endereço IP da interface do túnel GRE.

<subnet_mask> - máscara de sub-rede para a interface do túnel GRE.

<source> é o endereço IP de origem para o túnel GRE.

<destination> é o endereço IP do endpoint remoto do túnel GRE.

Configurando o roteamento de tráfego através do túnel:

<destination_address> é o endereço IP de destino para o qual você deseja encaminhar o tráfego por meio do túnel GRE.

<subnet_mask> - máscara de sub-rede para o endereço de destino.

<interface_number> é o número da interface do túnel GRE que foi criado na etapa anterior.

Um exemplo de configuração de giro usando GRE no MikroTik:

Criando uma interface de túnel GRE:

/interface gre add name=<interface_name> local-address=<local_IP> remote-address=<remote_IP>

Onde:

<interface_name> é o nome da interface do túnel GRE .

<local_IP> é o endereço IP local da interface do túnel GRE.

<remote_IP> é o endereço IP remoto da interface do túnel GRE.

Configurando o roteamento de tráfego através do túnel:

/ip route add dst-address=<destination_address> gateway=<interface_name>

Onde:

<destination_address> é o endereço IP de destino para o qual você deseja rotear o tráfego por meio do túnel GRE.

<interface_name> é o nome da interface do túnel GRE que foi criada na etapa anterior.

Resultados

Como extrair redes dos painéis de administração dos roteadores

(Peço desculpas antecipadamente a todos que arruinaram o negócio)

Tendo muito acesso aos painéis de administração dos roteadores, você pode aumentar essas redes e vendê-las.

Você pode obter acesso por meio de força bruta ou sploits e redes por meio do aumento de VPNs.

Nuances e problemas no pivotamento

Existem certas nuances e problemas que devem ser levados em consideração ao realizar o pivotamento de rede. Aqui estão alguns deles:

Descoberta: existe o risco de descoberta com a dinamização da rede. Mecanismos de detecção de invasão de rede (IDS/IPS) e outros sistemas de monitoramento podem detectar padrões de tráfego incomuns ou tentativas de estabelecer comunicações não autorizadas.

Bloqueio: algumas organizações ou provedores podem bloquear protocolos ou conexões não padrão associados ao pivotamento. Isso pode limitar a capacidade de um invasor de criar servidores proxy ou túneis.

Velocidade e taxa de transferência: o Network Pivoting pode afetar a velocidade e a taxa de transferência da rede, especialmente se um invasor redirecionar uma grande quantidade de tráfego por meio de um host comprometido ou criar várias camadas de Pivoting.

Recomendações para segurança e anonimato

Usar criptografia: Use protocolos e métodos de criptografia como SSL/TLS ou IPsec para garantir a segurança dos dados transmitidos por meio de pivotamento. Isso garantirá a confidencialidade e integridade dos dados transmitidos.

Cubra seus rastros: para aumentar seu anonimato durante a pirataria, você pode usar servidores proxy ou conexões VPN para ocultar a origem do seu tráfego. Isso ajudará a tornar mais difícil para um invasor detectar e rastrear.

4. Aplique as configurações e reinicie o roteador.

Cisco

1. Faça login na linha de comando do roteador Cisco usando SSH, Telnet ou um cabo de console.

2. Usando o comando "ip nat inside source static tcp [IP interno] [porta interna] [IP externo] [porta externa]", configure o encaminhamento de porta.

3. Salve as configurações.

Zyxel

1. Faça login no painel de administração do roteador Zyxel usando o endereço IP do roteador e as credenciais de administrador.

2. Encontre a seção Rede ou Encaminhamento de porta no menu de configurações.

3.Crie uma nova regra de encaminhamento de porta especificando portas externas e internas, protocolo e endereço IP interno do dispositivo.

4.Salve as configurações e reinicie o roteador.

Netgear

1. Conecte-se ao painel de administração do roteador Netgear inserindo o endereço IP do roteador na barra de endereços do navegador da web.

2. Encontre a seção Avançado ou Encaminhamento de porta no menu de configurações.

3.Crie uma nova regra de encaminhamento de porta especificando portas externas e internas, protocolo e endereço IP interno do dispositivo.

4.Salve as configurações e reinicie o roteador.

Criando um servidor VPN

Como a função de um servidor VPN nos ajudará a entrar na rede

O recurso de servidor VPN é usado para fornecer acesso remoto seguro e criptografado à rede. Ele fornece a capacidade de estabelecer uma conexão segura entre um cliente remoto e a rede de destino, criando uma rede privada virtual em uma rede pública como a Internet.

Ao estabelecer uma conexão VPN com um servidor VPN, o usuário pode se conectar à rede de destino por meio de um canal seguro. Todo o tráfego entre o cliente VPN e o servidor é criptografado. Isso permite que os usuários trabalhem remotamente, conectem-se a recursos internos da empresa e transfiram dados por redes públicas.

No contexto da rede dinâmica, o recurso do servidor VPN pode ser usado para criar um canal seguro e criptografado entre nós e a rede de destino. Um hacker, tendo acesso ao painel da web do roteador dentro da rede de destino, pode usar a conexão VPN para se aprofundar na rede e obter acesso a outros nós e sistemas. Uma conexão VPN mantém o tráfego privado e criptografado, dificultando a detecção.

Se o roteador tiver uma função de servidor VPN, você poderá acessar remotamente a rede local. Muitos modelos novos já possuem esse recurso no firmware de fábrica.

Como funciona - por padrão, o servidor VPN sobe em sua sub-rede fechada, mas levantando este servidor VPN na sub-rede onde temos todos os dispositivos, conectando-se a esta VPN, bem, entraremos nesta sub-rede e teremos acesso para dispositivos.

Método #1: Primeiro, precisamos limitar o pool de endereços na sub-rede com todos os dispositivos para que não haja conflitos com o servidor DHCP.

Em seguida, vá para as configurações de vpn e levante o servidor vpn, nas configurações do servidor, selecione a sub-rede na qual editamos o pool de endereços. Mas começando pelo endereço IP ao qual limitamos o pool.

Método número 2: levantamos o servidor vpn com as configurações padrão, vamos para a seção Rota (rotas) e configuramos todas as rotas para que passem pelo nosso servidor vpn (sub-rede VPN).

Este método não será relevante em todos os modelos de roteadores, mas por exemplo no Mikrotik funcionará muito bem.

Diferentes tipos de vpn e como enviar tráfego

VPNs com as quais trabalharemos hoje - pptp, ovpn.

PPtP VPN é um protocolo usado para criar uma conexão segura entre um cliente remoto e um servidor VPN. Foi desenvolvido pela Microsoft e se tornou um dos mais comuns.

OpenVPN - Fornece uma conexão segura e criptografada entre um cliente remoto e um servidor VPN. O OpenVPN oferece um alto nível de segurança e pode ser executado em vários sistemas operacionais, tornando-o um dos protocolos VPN mais populares.

Esses dois protocolos VPN geralmente são incorporados aos roteadores por padrão, e é por isso que os usamos.

A configuração se dará através do painel admin do roteador, precisamos de 2 pontos, configurando um servidor VPN e configurando o DHCP.

Entramos na rede através de diferentes painéis de administração de roteadores

O modelo geral para criar e configurar uma VPN:

Vá para o painel de administração do roteador

Vá para a seção Avançado / LAN e veja qual endereço IP está definido no gateway

Em seguida, com base no endereço IP, vá para a seção de configurações do DHCP e limite o pool de endereços IP, por exemplo, para 192.168.0.199

Em seguida, vá para as configurações do servidor VPN e levante-o na sub-rede onde os dispositivos com os quais precisamos trabalhar, mas insira o IP após o valor após o qual limitamos o pool de endereços, no nosso caso é 192.168.0.220.

Pronto, agora levantamos o servidor VPN e nos conectamos a ele, após uma conexão bem-sucedida entraremos na área local.

TP-Link:

Vá para o painel de administração do roteador abrindo um navegador da web e digite o endereço IP do gateway, que pode ser encontrado na seção Avançado/LAN.

Vá para a seção de configurações de DHCP e limite o pool de endereços IP ao intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção de configurações do servidor VPN e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos com os quais você deseja trabalhar. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

ASUS:

Abra o painel de administração do roteador inserindo o endereço IP do gateway em um navegador da web.

Na seção Avançado/LAN, localize o endereço IP do gateway.

Vá para a seção DHCP e defina o limite do pool de endereços IP para o intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção do servidor VPN e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos necessários. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

MikroTik:

Faça login na interface da web do roteador MikroTik inserindo o endereço IP do gateway em um navegador da web.

Vá para a seção Servidor IP/DHCP e limite o pool de endereços IP ao intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção PPP/Interface e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos necessários. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

D-Link:

Faça login no painel de administração do seu roteador D-Link abrindo um navegador da web e inserindo o endereço IP do gateway.

Vá para a seção DHCP e limite o pool de endereços IP ao intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção do servidor VPN e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos necessários. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

Netgear:

Faça login no painel de administração do roteador Netgear abrindo um navegador da Web e digitando o endereço IP do gateway.

Vá para Advanced/LAN Setup e encontre o endereço IP do gateway.

Vá para a seção DHCP e defina o limite do pool de endereços IP para o intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção do servidor VPN e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos necessários. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

Cisco:

Use o software Cisco para gerenciar seu roteador e configurar a VPN. Conecte-se ao dispositivo usando um cabo de console ou acesso remoto.

Configure o DHCP e limite o pool de endereços IP ao intervalo desejado.

Crie uma conexão VPN na sub-rede onde os dispositivos desejados estão localizados, especificando o endereço IP após o intervalo de endereços limitado.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

ZyXEL:

Abra o painel de administração do seu roteador ZyXEL inserindo o endereço IP do gateway em um navegador da web.

Vá para a seção LAN e encontre o endereço IP do gateway.

Vá para a seção DHCP e defina o limite do pool de endereços IP para o intervalo desejado, por exemplo, 192.168.0.199.

Vá para a seção do servidor VPN e crie uma nova conexão VPN na sub-rede onde estão localizados os dispositivos necessários. Especifique o endereço IP após o intervalo de endereço limitado, como 192.168.0.220.

Salve suas configurações e inicie o servidor VPN. Conecte-se à VPN usando o cliente apropriado em seu dispositivo.

Depois de iniciar com sucesso o servidor VPN com nossas configurações, precisamos nos conectar a ele, no caso do OpenVPN, devemos baixar o arquivo de configuração e executá-lo através do cliente OpenVPN. Download - https://openvpn.net/community-downloads/

No caso de PPTP, conectamos do sistema VPN / adicionamos uma nova conexão, nas configurações de conexão especificamos o protocolo PPTP, IP do roteador e Login / senha que especificado ao configurar o servidor VPN.

Após a conexão, precisamos verificar qual sub-rede está em nossa VPN, abrir o console e escrever ipconfig (Windows) ou ifconfig (Linux).

Como podemos ver, nosso ip é 10.10.15.245, o que significa que a sub-rede é 10.10.15.0/24.

Escaneando a sub-rede, veremos os dispositivos, agora a rede está em nossas mãos)

O que fazer se não houver função vpn no roteador ?

Se não houver uma função como servidor VPN no painel de administração do roteador, tente verificar se há novas versões de firmware no roteador, talvez o firmware instalado no roteador não tenha a função de aumentar o servidor VPN, leia se o novo firmware tem essa função. Tendo encontrado o arquivo de firmware, no painel de administração, vá para a seção "Firmware", faça o upload do novo arquivo de firmware e pressione o botão "Reiniciar roteador", após um flash bem-sucedido, você encontrará uma guia no painel de administração com VPN configurações do servidor.

Se não houver firmware oficial na Internet com a função de aumentar o servidor VPN no roteador, a engenharia reversa está envolvida, precisamos encontrar o firmware do modelo do nosso roteador e, usando as habilidades de engenharia reversa, adicionar a função VPN ao próprio servidor, esta ferramenta pode ajudá-lohttps://github.com/rampageX/firmware-mod-kit ou reflash o roteador para firmware OpenWRT/DD-WRT personalizado, por padrão eles têm uma função de servidor VPN.

GRE Pivoting

Introdução ao protocolo GRE

GRE (Generic Routing Encapsulation) é um protocolo de camada de rede usado para criar redes privadas virtuais (VPNs) ou para estabelecer túneis entre redes remotas em redes públicas, como a Internet. Ele fornece a capacidade de empacotar pacotes de rede dentro de outro protocolo (como pacotes IP) e enviá-los pela rede até seu destino.

Como funciona o túnel

O GRE cria um túnel virtual entre dois endpoints (por exemplo, entre dois roteadores) encapsulando pacotes de um protocolo dentro de pacotes de outro protocolo. No caso de um túnel GRE, os pacotes originais, geralmente pacotes IP, são encapsulados dentro de novos pacotes GRE.

O fluxo de trabalho de um túnel GRE inclui as seguintes etapas:

Configuração do túnel: os dois endpoints entre os quais você deseja criar um túnel devem ser configurados para suportar GRE. Isso inclui definir as configurações do túnel, como endereços IP e chaves de criptografia.

Encapsulamento de pacotes: Os pacotes de rede originais a serem enviados pelo túnel são encapsulados dentro de pacotes GRE. Eles são adicionados à carga útil do pacote GRE, que é então enviado pela rede.

Encaminhamento de pacotes: pacotes GRE encapsulados são enviados por redes públicas para seus destinos. As redes públicas não estão cientes do conteúdo dos pacotes, pois veem apenas o cabeçalho GRE externo e passam os pacotes pela rede como dados normais.

Descompactação de pacotes: quando o endpoint do túnel é alcançado, os pacotes GRE são descompactados e os pacotes de rede originais são extraídos. Eles podem ser processados e transmitidos dentro da rede local do destinatário.

Construindo um túnel em Cisco e Mikrotik

Um exemplo de configuração de pivot usando GRE em Cisco:

Criando uma interface de túnel GRE:

configure a interface do terminal Tunnel <interface_number> endereço IP <interface_IP_address> <subnet_mask> origem do túnel <origem> destino do túnel <destination_destination>

Onde:

<interface_number> é o túnel GRE número da interface.

<IP_interface_address> - endereço IP da interface do túnel GRE.

<subnet_mask> - máscara de sub-rede para a interface do túnel GRE.

<source> é o endereço IP de origem para o túnel GRE.

<destination> é o endereço IP do endpoint remoto do túnel GRE.

Configurando o roteamento de tráfego através do túnel:

<destination_address> é o endereço IP de destino para o qual você deseja encaminhar o tráfego por meio do túnel GRE.

<subnet_mask> - máscara de sub-rede para o endereço de destino.

<interface_number> é o número da interface do túnel GRE que foi criado na etapa anterior.

Um exemplo de configuração de giro usando GRE no MikroTik:

Criando uma interface de túnel GRE:

/interface gre add name=<interface_name> local-address=<local_IP> remote-address=<remote_IP>

Onde:

<interface_name> é o nome da interface do túnel GRE .

<local_IP> é o endereço IP local da interface do túnel GRE.

<remote_IP> é o endereço IP remoto da interface do túnel GRE.

Configurando o roteamento de tráfego através do túnel:

/ip route add dst-address=<destination_address> gateway=<interface_name>

Onde:

<destination_address> é o endereço IP de destino para o qual você deseja rotear o tráfego por meio do túnel GRE.

<interface_name> é o nome da interface do túnel GRE que foi criada na etapa anterior.

Resultados

Como extrair redes dos painéis de administração dos roteadores

(Peço desculpas antecipadamente a todos que arruinaram o negócio)

Tendo muito acesso aos painéis de administração dos roteadores, você pode aumentar essas redes e vendê-las.

Você pode obter acesso por meio de força bruta ou sploits e redes por meio do aumento de VPNs.

Nuances e problemas no pivotamento

Existem certas nuances e problemas que devem ser levados em consideração ao realizar o pivotamento de rede. Aqui estão alguns deles:

Descoberta: existe o risco de descoberta com a dinamização da rede. Mecanismos de detecção de invasão de rede (IDS/IPS) e outros sistemas de monitoramento podem detectar padrões de tráfego incomuns ou tentativas de estabelecer comunicações não autorizadas.

Bloqueio: algumas organizações ou provedores podem bloquear protocolos ou conexões não padrão associados ao pivotamento. Isso pode limitar a capacidade de um invasor de criar servidores proxy ou túneis.

Velocidade e taxa de transferência: o Network Pivoting pode afetar a velocidade e a taxa de transferência da rede, especialmente se um invasor redirecionar uma grande quantidade de tráfego por meio de um host comprometido ou criar várias camadas de Pivoting.

Recomendações para segurança e anonimato

Usar criptografia: Use protocolos e métodos de criptografia como SSL/TLS ou IPsec para garantir a segurança dos dados transmitidos por meio de pivotamento. Isso garantirá a confidencialidade e integridade dos dados transmitidos.

Cubra seus rastros: para aumentar seu anonimato durante a pirataria, você pode usar servidores proxy ou conexões VPN para ocultar a origem do seu tráfego. Isso ajudará a tornar mais difícil para um invasor detectar e rastrear.