Um dos problemas mais comuns que os analistas de CTI enfrentam é usar os dados coletados para descobrir outros elementos de atividade hostil, o chamado pivoting ". Simplificando, o pivoting consiste em descobrir outros artefatos, como endereços IP ou amostras de malware por meio dos recursos comuns de ambos os elementos. No caso de malware, isso pode ser, por exemplo, tabela hash de importações e, no caso de infraestrutura de rede, hash JARM perfilando a configuração do serviço TLS. Supondo que não seja possível para invasores criar um malware completamente exclusivo ou configuração de infraestrutura única a cada vez, procuramos artefatos com características semelhantes e únicas (ou uma combinação delas), expandindo assim nosso conhecimento da atividade como um todo.

Devido à multiplicidade de combinações de artefatos e indicadores, é difícil chegar a uma metodologia abrangente aplicável a todas as situações. No entanto, na minha opinião, o maior problema é a abordagem apropriada e repetível para elementos de infraestrutura de rede. Tanto no caso de endereços IP quanto de domínios, é difícil identificar elementos que possam indicar claramente similaridade, como reutilização de fragmentos de código, hashes de tabela de importação, tempo de compilação ou dados contidos em cabeçalho rico. A prevalência de regulamentações de privacidade e a popularidade dos serviços em nuvem geralmente dificultam a localização de conexões. Um domínio cujos dados WHOIS são preenchidos com a frase "REDIGIDO PARA PRIVACIDADE" que leva a um site usando a hospedagem Amazon Web Services certamente não será exclusivo o suficiente para encontrar outros itens relacionados. Nesse caso, teremos que ir mais longe, verificando a configuração dos serviços, certificados TLS utilizados, registros DNS para encontrar um padrão que nos permita levar nossa pesquisa adiante. Esses conceitos foram bem apresentados por Joe Slowik no post " Analyzing Network Infrastructure as Composite Objects ". No entanto, a multiplicidade de características continua sendo um desafio e, portanto, é difícil analisar os dados de maneira repetível.

Portanto, para ajudar analistas de todos os níveis de habilidade, resolvi reunir em um só lugar as funcionalidades da infraestrutura de rede que podem ser utilizadas para a criação de perfis em forma de planilha. Esta planilha tem o objetivo de estruturar a análise dos indicadores, servindo como um checklist para auxiliar os analistas a aproveitar ao máximo os dados obtidos. Você pode encontrar a planilha neste link , e agora tentarei explicar brevemente como usá-la.

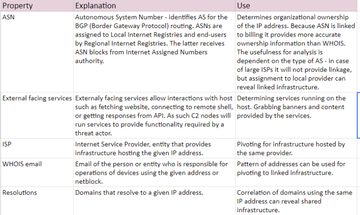

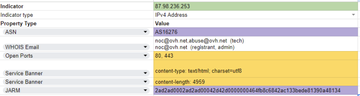

A primeira página contém um sumário e uma apresentação do conceito da ferramenta, então você encontrará links para planilhas individuais, bem como um diagrama de correlação de infraestrutura de rede retirado da entrada mencionada por Joe Slowik. A parte principal consiste em folhas contendo uma descrição dos elementos de indicadores de um determinado tipo e modelos para descrever o indicador como um objeto complexo e listar links que nos ajudam na análise. Vejamos então o exemplo do endereço IP 87.98.236.253, que por acaso é o endereço do servidor onde está localizado o blog que você está lendo. Na folha de IP, encontraremos uma lista de recursos graças aos quais podemos criar um perfil de endereço IP.

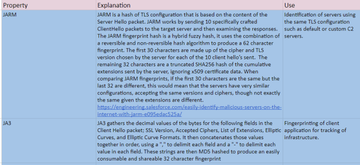

Como existem dispositivos específicos (virtuais ou físicos) por trás do endereço IP, vejamos também a planilha específica de Serviços/Protocolo, onde encontraremos uma descrição das funcionalidades relacionadas a serviços populares como o TLS.

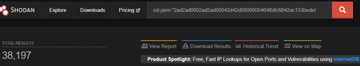

Ao analisar os elementos indicados um a um, podemos avaliar quais podem ser úteis para encontrar elementos relacionados, por exemplo, devido à sua singularidade. E aqui também entramos na área de criação de perfis com base na combinação de elementos. Uma busca por endereços IP que estão no mesmo AS revelará milhões de resultados:

Portanto, expandir os indicadores de infraestrutura de rede em objetos com uma variedade de características é uma ferramenta poderosa para rastrear de forma reproduzível os elementos de infraestrutura que associamos à atividade. Podemos salvar o resultado na planilha "Modelo de objeto composto", descrevendo adicionalmente os conjuntos de valores que achamos que merecem atenção:

E os resultados de pivôs individuais são salvos na planilha Pivot Template:

Desta forma, podemos catalogar todos os métodos graças aos quais encontramos outros elementos da infraestrutura. Quando comecei a trabalhar com mapeamento de infraestrutura de rede, um dos erros mais comuns que cometia era fazer muitos pivôs muito amplos de uma só vez. Como resultado, acabei com um gráfico Maltego onde não consegui identificar elementos que realmente pertenciam ao mesmo conjunto de atividades com alta probabilidade. Dividir esse processo em buscas individuais e rastrear os estágios subseqüentes permite evitar tal situação e avaliar quais técnicas trouxeram o efeito desejado de forma contínua.

Espero que esta ferramenta ajude os analistas a estruturar seu trabalho na detecção de infraestrutura de rede hostil e permita que eles aproveitem ao máximo os artefatos deixados pelos invasores. As fichas que contêm a descrição das características individuais também contêm a coluna Exemplos, na qual tentarei coletar links para estudos que descrevam a utilidade de um determinado conjunto de informações na prática.

Enquanto isso, boa caçada a todos os analistas!