Original - hxxps://0xtoxin.github.io/threat%20hunting/KrakenKeylogger-pt2/

Introdução

O que temos?

análise de thereccorp.com

RareCommodityHelper.exe

RareCommodityHelper.exe

Análise de masherofmasters.cyou

VirusTotal

verificação de URL

URLhaus

Estudo UnpackMe Yara Hunt

OSINT

Pesquisar com idiotas

fóruns clandestinos

Informações Adicionais

Resumo

Introdução

Na segunda parte da análise do "KrakenKeylogger", examinarei algumas das etapas proativas de "caça às ameaças" que dei enquanto pesquisava o Kraken.

Se você não leu a primeira parte da análise, não deixe de conferir aqui .

Então vamos começar!

O que nós temos?

Vamos dar uma olhada no que temos no momento e como podemos fazer pesquisas com isso:

C2 : thereccorp.com

Domínio de carga útil: masherofmasters.cyou

Nome binário: KrakenStub

A caçada consistirá em 4 partes:

análise thereccorp.com

Análise de masherofmasters.cyou

UnpackMe Yara Hunt

estudo OSINT

análise de thereccorp.com

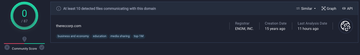

Vamos começar com nosso domínio C2 final thereccorp.com, procurar o domínio no VirusTotal nos dará um resultado positivo - 0/87 detecções de fornecedores:

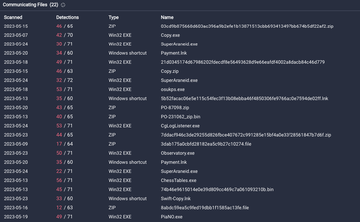

indo para a guia Relationse olhando para os arquivos Communicating Files, vemos 22 arquivos que foram sinalizados como maliciosos:

Todos os arquivos são bem recentes (o mais antigo é datado 7 ма€ 23 года) o que na verdade nos ajuda a entender que a campanha é bem jovem e continua se espalhando.

Alguns arquivos já foram analisados por vários sandboxes, o que me ajudou muito na hora de carregar um arquivo dos relatórios desses sandboxes (a maioria dos sandboxes que conheço permitem baixar a amostra analisada). Vejamos algumas amostras que foram sinalizadas como maliciosas.

RareCommodityHelper.exe

Sha256: 8a6bebf08f6c223ed9821ee3b80e420060c66770402687f5c98555f9b0cd02a3

VirusTotal

bazar de malware

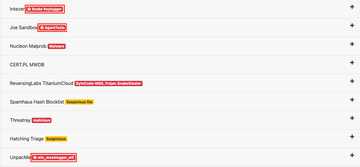

Observando a guia Vendor Threat Intelligenceno relatório MalwareBazaar, podemos ver que existem 3 famílias diferentes associadas à amostra.

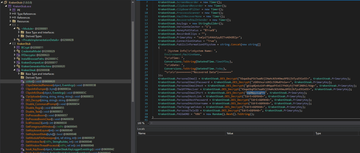

Abri o relatório do JoeSandBox e simplesmente procurei a linha kraken, e para minha surpresa apareceu:

Por que o malware AgentTeslaem tempo de execução conteria um arquivo chamado KrakenStub?

Eu também olhei para o relatório UnpackMe .

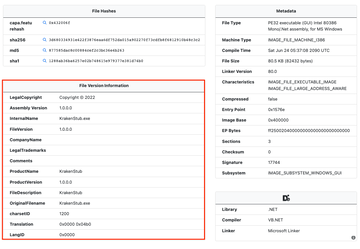

Olhando para o binário descompactado, que foi marcado com masslogger, vemos que ProductName, FileDescription, OriginalFilename e InternalNametem a mesma string suspeita que procuramos:KrakenStub

RareCommodityHelper.exe

Sha256: 413ec94d35627af97c57c6482630e6b2bb299eebf164e187ea7df0a0eb80ecc6

VirusTotal

bazar de malware

Usando a mesma abordagem de antes, examinei os relatórios de vários fornecedores na página do MalwareBazaar e novamente encontrei 3 famílias diferentes:

Verifiquei duas vezes se nossa string suspeita Krakenpoderia ser encontrada nos relatórios JoeSandbox ou UnpackMe , e quer saber?

Kraken foi novamente encontrado em ambos.

Nesta fase, eu estava confiante em minhas conclusões tiradas com o IOC C2. Vamos passar para o nosso segundo domínio.

Analisando masherofmasters.cyou

Normalmente, quando encontro um domínio, comparo-o com três fontes principais:

VirusTotal

verificação de URL

URLhaus

Esses três recursos são minhas principais fontes para coletar informações iniciais do domínio.

VirusTotal

Procurar um domínio no VirusTotal pode nos fornecer muitas informações, como registros DNS, impressões digitais JARM, certificados SSL, pesquisa WhoIS e muito mais. Mas o detalhe mais interessante que presto atenção ao caçar proativamente é a aba Relações , esta aba pode informar qual IP foi atribuído a este domínio, se ele possui subdomínios e a quais arquivos este domínio está associado:

Com base na lista acima, podemos ver que 5 arquivos eram .lnkarquivos, o que se correlaciona com nosso fluxo de trabalho descrito na parte 1. (daqui você pode pegar os arquivos e ver o fluxo de trabalho ao executá-los e comparar com seus resultados).

verificação de URL

Infelizmente, no momento da pesquisa, o domínio já estava desativado e anteriormente o URLscan não realizava nenhuma varredura, portanto não encontrei nenhuma informação sobre o domínio aqui...

URLhaus

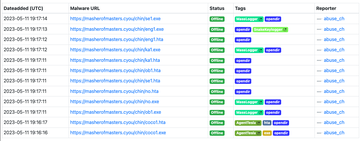

Quando pesquisei o https://urlhaus.abuse.ch/browse.php?sea … sters.cyou , encontrei cerca de 12 correspondências:

Alguns arquivos foram marcados com MassLogger, outros com SnakeKeyloggere AgentTesla. Examinei todos os arquivos e descobri que aqueles que foram marcados como AgentTeslaeram realmente esse malware, e as amostras que foram marcadas como MassLoggere SnakeKeyloggeracabaram sendo nossas favoritas Kraken'ом...

UnpackMe Yara Hunt

UnpackMe fornece um serviço exclusivo de visualização proativa de amostras analisados pela plataforma, com base em uma determinada regra da Yara .

A regra que criei foi baseada nas strings exclusivas que encontrei na amostra:

rule Win_KrakenStealer {

meta:

description = "Win_KrakenStealer rules"

strings:

$s1 = "KrakenStub" ascii wide

$s2 = "KrakenStub.exe" ascii wide

$s3 = "Kraken_Keylogs_" ascii wide

$s4 = "Kraken_Password_" ascii wide

$s5 = "Kraken_Screenshot_" ascii wide

$s6 = "Kraken_Clipboard_" ascii wide

$s7 = "KrakenClipboardLog.txt" ascii wide

condition:

uint16(0) == 0x5a4d and 5 of ($s*)

}

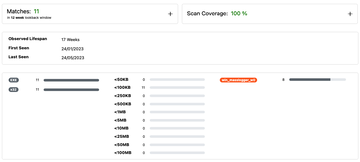

E aqui está o resultado da caça : https://www.unpac.me/#/

nota do autor da tradução: o link original não funciona. Este é um bom motivo para ir você mesmo à seção Yara Hunt, colar a regra e ver o resultado

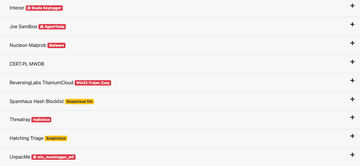

No relatório de 12 semanas, havia 11 amostras que correspondiam a esta regra da Yara, 8 delas foram marcadas como MassLogger, então dei uma olhada em uma delas

e só de olhar File Version Information, podemos ver que é 99% nosso Kraken, baixei a amostra e abri DnSpye adivinha?

Era nosso Kraken! Encontramos cerca de 11 amostras sinalizadas como malware.

Isso conclui nossa busca de padrões e agora você pode correlacionar alguns IOCs para determinar se eles são o mesmo agente de ameaça.

Investigação OSINT

Neste ponto, tentei encontrar a origem do malware, então tentei duas coisas:

Pesquisando com idiotas

Fóruns clandestinos

Pesquisando com idiotas

Tentei pesquisar o termo "KrakenStub" malwaretanto no Google quanto no DuckDuckGo, mas além de duas análises, uma do JoeSandbox e outra do Vmray, não consegui encontrar nada que valesse a pena, mas é sempre uma boa ideia tentar pesquisar nos mecanismos de busca porque não tem como sabe-se que você pode encontrar lá...

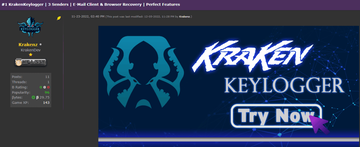

Fóruns clandestinos

Existem vários fóruns underground/hackers que podem ser encontrados na clearnet sem ter que ir ao TOR e navegar na dark web.

Um dos fóruns de hackers mais famosos é o HackForums , então tentei minha sorte e procurei no fórum pelas palavras-chave "Kraken" e, depois de um tempo, encontrei este tópico : #1 KrakenKeylogger | 3 remetentes | Recuperação de navegador e cliente de e-mail | Perfect Features é vendido por um usuário chamado Krakenz:

Golpe perfeito!

Essa descoberta fez meu dia, percebi que tudo, fechei o círculo e posso fechar esse caso completamente.

Informações Adicionais

Após a publicação da primeira parte da análise do Kraken, @jw4lsec e eu tivemos uma breve conversa, e ele me disse que o Windows Defender marcava a amostra que compartilhei durante a investigação como um malware diferente toda vez que era executado novamente:

Resumo

Na segunda parte da minha análise do Kraken, mostrei a você minha maneira de pensar e abordar o processo de encontrar ameaças, especialmente quando seu instinto lhe diz que algo não está certo aqui. Espero que durante essas duas partes da análise você tenha aprendido algo novo. Sinta-se à vontade para me escrever em qualquer rede social.