Introdução. Em nosso negócio, privacidade e segurança são de suma importância. Uma maneira eficaz de garantir uma conexão segura e anônima com a Internet é configurar um proxy SOCKS5 usando um túnel SSH. Este guia o guiará pelo processo em vários sistemas operacionais, como Windows e Linux, permitindo que você configure um servidor proxy SOCKS5 confiável para aprimorar sua privacidade e segurança.

Neste artigo veremos:

• levantar SOCKS5 de um túnel SSH no sistema operacional Windows

• O método usando putty

• O método usando Bitvise

• Envolver todo o tráfego do sistema em um proxy que criamos no Windows usando proxyfire

• levantar SOCKS5 de um túnel SSH em SO Linux

• Envolvemos todo o tráfego do sistema no proxy que criamos no sistema operacional Linux usando iptables

• Envolvemos todo o tráfego do sistema por meio de um proxy, opção via GUI

• Deixamos o tráfego de um aplicativo separado por meio de nossas meias usando Proxychains

I. Configurando um servidor proxy SOCKS5 no Windows:

opção de execução via putty

Primeiro de tudo, você precisa baixar o cliente putty, você pode baixar o putty aqui

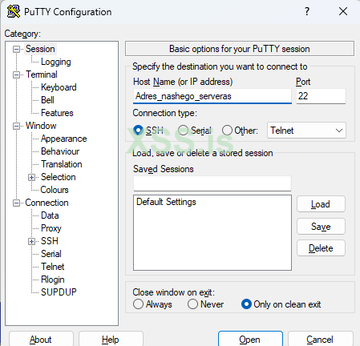

Para configurar um túnel SSH usando o PuTTY, siga estas etapas:

Abra o PuTTY e digite o endereço IP do nosso servidor)

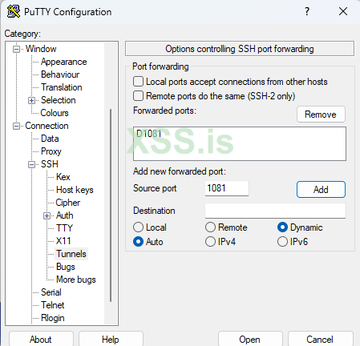

Em seguida, expanda a seção "SSH" no menu "Conexão" e selecione "Túneis".

No campo "Source Port" digite o número da porta desejada, por exemplo 1081, essa será a porta do SOCKS5 que estamos criando.

Marque a caixa "Dynamic" para ativar o encaminhamento de porta dinâmico.

Clique no botão "Adicionar".

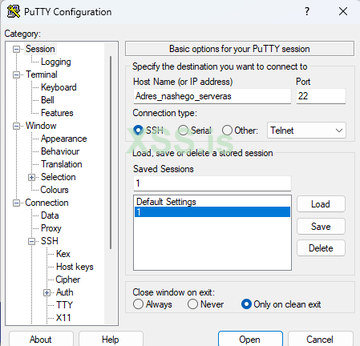

Voltamos à guia Sessão para salvar as configurações para usar nossa configuração no futuro. Digite um nome no campo "Sessão salva" e clique em "Salvar".

Selecionamos a sessão que salvamos anteriormente e clicamos em "Abrir" para iniciar a conexão SSH.

Uma nova janela aparecerá solicitando que você insira o nome de usuário e a senha do servidor remoto. Especificando credenciais....

Para não inserir uma senha todas as vezes, você pode configurar a autenticação usando uma chave.

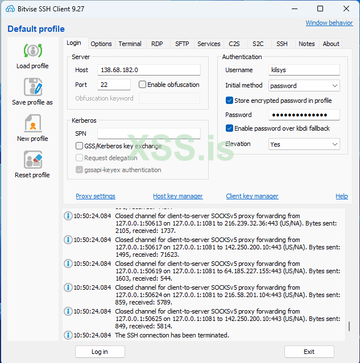

Opção de execução via Bitvise

Baixe e instale o Bitvise SSH Client no site oficial, clique em

Iniciar Bitvise

Na guia “Login”, digite o endereço IP e a porta do servidor, além de login e senha

Vá para a aba "Serviços", marque a caixa "SOCKS / HTTP proxy Forwarding" e defina a porta desejada, em nosso exemplo 1081.

Envolvemos todo o tráfego do sistema no proxy que criamos no Windows usando o proxyfire

Baixe o proxifier do site oficial aleatoriamente e instale-o

Por padrão, você terá uma versão de teste com duração de 31 dias, para quem não quer gastar dinheiro com um licença, aqui está um link para o github com as chaves de ativação atuais, então

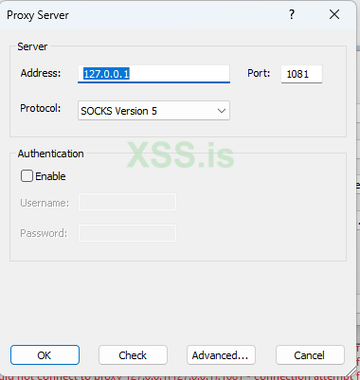

para agrupar todo o tráfego através de nossos SOCKS criados nas etapas anteriores, vá para a guia no proxy "Perfil" > "Servidores proxy..." > "Adicionar" digite 127.0.0.1 e a porta que especificamos nas etapas anteriores ao criar SOCKS5 (no nosso caso é 1081) especifique o Protocolo "SOCKS Versão 5" clique em OK

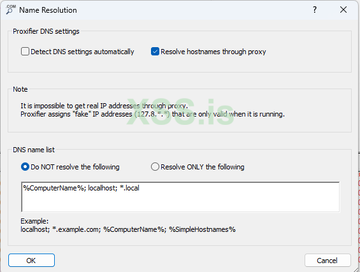

Depois de irmos “Perfil”> “Resolução de nomes” desmarque a caixa “Detectar configuração de DNS automaticamente” e marque a caixa “Resolver nomes de host por meio de proxy” clique em OK

Feito isso, resta visitar whoer.net e verificar se tudo está funcionando corretamente.

II. Criando um proxy SOCKS5 no Linux:

Instalando o OpenSSH no Linux:

Abra um terminal.

Para sistemas baseados em Ubuntu e Debian, use o comando:

sudo apt-get install openssh-client

Iniciando um túnel SSH:

Abra um terminal e digite o seguinte comando para conectar-se a um servidor remoto e configurar um túnel SSH:

ssh -D 1080 - 4 username@remote_server

Altere o nome de usuário e o remote_server para sua entrada.

Definir configurações de proxy:

Para redirecionar todo o tráfego do sistema através do SOCKS5 criado e executado anteriormente (no nosso caso, 127.0.0.1:1081) usando iptables no Linux, usamos a cadeia REDIRECT e PREROUTING na tabela nat.

Limpe todas as regras de iptables existentes:

bash:Copiar para área de transferência

sudo iptables -F

sudo iptables -t nat -F

Ativar encaminhamento de IP:

Código:Copiar para área de transferência

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

Configure uma regra de iptables para redirecionar todo o tráfego para nosso servidor proxy:

Código:Copiar para área de transferência

sudo iptables -t nat -A OUTPUT -p tcp -j REDIRECT --to-ports 1081

Configure uma cadeia PREROUTING para redirecionar o tráfego de entrada para um servidor proxy:

Código:Copiar para área de transferência

sudo iptables -t nat -A PREROUTING -p tcp -j REDIRECT --to-ports 1081

Salve as regras do iptables:

Código:Copiar para área de transferência

sudo iptables-save | sudo tee /etc/iptables/rules.v4

Para que as regras que criamos sejam aplicadas na inicialização do sistema, precisamos adicionar um script que irá carregá-las. Crie um arquivo, por exemplo, iptables.sh, e adicione o seguinte conteúdo:

bash:Copiar para área de transferência

#!/bin/sh

/sbin/iptables-restore < /etc/iptables/rules.v4

Tornando o script executável:

Código:Copiar para área de transferência

sudo chmod +x iptables.sh

Adicionar script à inicialização:

Código:Copiar para área de transferência

sudo cp iptables.sh /etc/network/if-pre-up.d/

Reiniciamos o sistema e todo o tráfego do sistema deve ser redirecionado através do servidor proxy em 127.0.0.1:1081

Concluído, resta visitar whoer.net e verificar se tudo está funcionando corretamente.

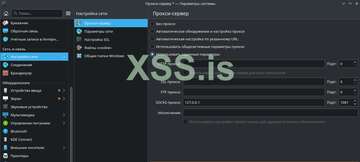

GUI alternativa

Dependendo de sua distribuição Linux e ambiente de área de trabalho, abra as configurações de rede ou proxy.

Localize a seção de configuração de proxy e insira 127.0.0.1 como o host SOCKS e a porta 1081.

Salve as alterações e feche as configurações.

Deixamos o tráfego de um aplicativo separado através de nossas meias usando Proxychains.

Para rotear o tráfego de aplicativos individuais por meio de um proxy, usamos proxychains. Aqui está uma abordagem geral usando Proxychains:

Instale Proxychains:

Código:Copiar para área de transferência

sudo apt update

sudo apt install proxychains

Configurando proxychains:

Abra o arquivo de configuração Proxychains com um editor de texto de sua escolha, no meu caso sudo nano /etc/proxychains.conf

Descomente a linha dynamic_chain removendo o "#" no início.

Descomente o proxificador de encapsulamento HTTP, SOCKS4a, SOCKS5 com a linha DNS.

Role para baixo até [ProxyList].

Adicione os dados do servidor proxy no formato: protocol ip_address port. Por exemplo, meias5 127.0.0.1 1081.

Salve as alterações e saia do editor de texto.

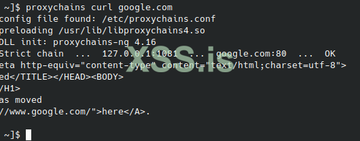

Testando o trabalho do proxy:

Abra o terminal.

Usamos o comando proxychains seguido do programa que queremos executar através do proxy. Por exemplo, proxychains curl google.com

Se o proxy estiver funcionando corretamente, a saída deverá indicar que a solicitação foi feita por meio do proxy.

Conclusão: seguindo as etapas acima, você pode criar facilmente um proxy SOCKS5 a partir de um túnel SSH nos sistemas operacionais Windows e Linux. Essa configuração permite que você direcione seu tráfego de Internet por meio de uma conexão segura e criptografada, garantindo privacidade e protegendo informações confidenciais.