Saudações amigos, há muitos tópicos no fórum, como " Como hackear o site , Quais caminhos devo seguir" Estou preparando este tópico para orientá-los, manterei o tópico atualizado conforme encontrar a oportunidade e Vou adicionar novas maneiras.

Agora vamos passar para os tópicos que abordaremos (será preparado como um nível básico para você entender)

O que é SQL INJECTION, vamos aprender primeiro.

Injeção Sql (linguagem de consulta estruturada) Esta linguagem, que é o equivalente turco da linguagem de consulta, é uma sublinguagem usada no ambiente de banco de dados para gerenciar e projetar dados.

Graças ao SQL, é possível operar com flexibilidade nos dados fornecidos.

SQL Inj.

É um tipo aberto perigoso onde podemos visualizar as informações no banco de dados, adicionar novos dados ou excluir e alterar dados usando a linguagem de consulta SQL .

Graças a esta vulnerabilidade, podemos obter informações críticas como correio, telefone, ip, cc.

Agora vamos ver como hackear

um site com SQL Para encontrar um site com SQL aberto, primeiro precisamos aprender a usar os operadores do Google.

Vamos aprender o conceito de criar um idiota.

УInurlФ: O parâmetro inurl do Google é usado para consultar em quais URLs uma palavra ocorre.

Quando você digita inurl.php?id= e pesquisa, todos os URLs contendo a palavra Уphp?id=Ф são despejados.

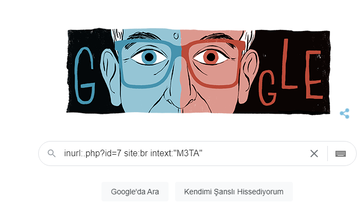

Vamos descobrir qual é a sua função no parâmetro "Intext" do Google. УintextФ Quando você digita intext:ФM3TAФ no mecanismo de pesquisa do Google

e pesquisa, ele lista os sites que contêm o texto que contém a palavra УM3TAФ nos resultados da pesquisa.

Enquanto procuro vulnerabilidade SQL, adiciono o parâmetro "intext:" ao meu dock e crio uma consulta como esta no google;

ele me mostra todos os sites com a palavra M3TA na página.

Se definirmos como uma marca, ou seja, УIntext:BMWФ farei a seguinte consulta ao Google: Classifique todos os sites que mencionam BMW no site.

O Google cumprirá esse parâmetro e extrairá os sites que incluem a BMW e os apresentará a você.

Parâmetro УSite:Ф A razão para adicionar o parâmetro УSite:Ф é porque eu escolhi o alvo para atacar.

Estou criando uma consulta ao Google.

УSite:brФ mostra-me apenas sites do brasil. O Google obedecerá ao seu comando.

Se fizermos УSite:itФ, você verá que os sites italianos aparecem na sua frente desta vez.

Um parâmetro que facilitará seu trabalho se o alvo estiver claro e se você tiver cuidado ao pesquisar SQL.

Mesmo se você não adicionar o parâmetro "Site:", adicione "intext:" ao final do dork e substitua a palavra: "Em qualquer idioma em que uma palavra for inserida, o Google removerá todos os sites que usam esse idioma".

Por exemplo; inurl:.php?id= intextФizmirФ Escrevi izmir na parte УintextФ, então quando pesquisarmos no google

veremos sites que usam turco porque é uma palavra turca. Se você traduzir para chinês ou um idioma diferente e pesquisar, verá sites que usam esse idioma, qualquer que seja o idioma escolhido.

Uma coisa ao gerar o Dork é que criamos o Inurl:.php?id= Há outro detalhe, apenas adicionamos "php?id=45" após o parâmetro "Inurl". Quando procuramos por esse idiota no google, ele aparece sem separar as páginas dos sites. Se eu quiser procurar por zaafiye em Уindex.phpФ; Preciso defini-lo como Уinurl:index.php?id=Ф Neste ponto, o Google apresentará apenas os sites vulneráveis na página Уindex.phpФ. Se você alterar a parte "index.php" para "page.php", ele apresentará a vulnerabilidade na parte page.php para você.

Então, como posso saber se há uma vulnerabilidade SQL?

A principal razão para a injeção de SQL é que o aplicativo da Web cria uma instrução SQL dinâmica com essa entrada sem verificar adequadamente a entrada do usuário. Qualquer uso de metacaracteres durante a criação do SQL causará uma vulnerabilidade de injeção de SQL.

Injeção de SQL Se deve ou não dar erro Vamos verificar essa url no final de alguns sites, a saber Уm3ta.com/php?id=45Ф Quando colocamos У Ф У(aspas simples) no final do valor de У45Ф, aparecerá

em muitos sites, se não na maioria dos sites, e gerará um erro de SQL. Mas há um pequeno erro que muitas pessoas cometem.

Quando não obtemos um erro de SQL em nosso site de destino, há uma percepção de que não há vulnerabilidade neste site. Como eu disse, se não houver erro ao pesquisar SQL em um site, isso não significa que haja nenhuma vulnerabilidade neste site. Às vezes, pode não dar erro, ocorrem alterações na página ou a mensagem de erro é executada em segundo plano e não é refletida no site.

Então, como faço para puxar o banco de dados de um site com vulnerabilidade SQL?

Deixe-me responder da seguinte maneira. Sqlmap, Havij ou manual são os métodos mais conhecidos que podem ser usados para puxar bancos de dados, é claro, se você me perguntar, eu diria que manual é mais saudável, mas sqlmap tem seus próprios recursos, bem como o uso de havij e manual tem suas próprias vantagens.

Ignorar SQL de login

O SQL Bypass de login também é um tipo de método de tentativa e erro. Tentamos fazer login nos painéis dos sites usando metacódigos de bypass.

SQL Inj. Precisamos criar um dork no Login SQL Bypass como fizemos no .

Os idiotas de exemplo são os que dei abaixo:

Inurl:admin/login.php

Inurl:login.php

Inurl:administrator.php

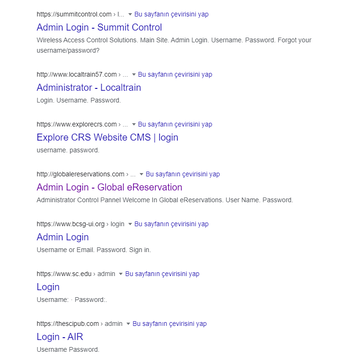

Vamos ver os resultados que o google nos dará quando usarmos o idiota que adicionei na imagem:

Então, que caminho devemos seguir a partir deste ponto?

Vamos abrir qualquer um dos nossos sites e ver o resultado.

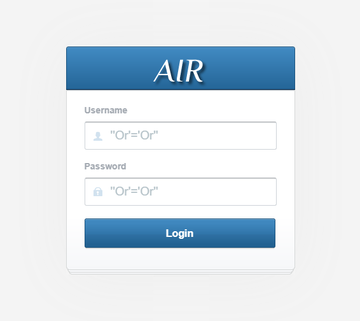

Havia uma página de login que nos cumprimentou porque declaramos isso em nosso dormitório.

Então, o que devemos fazer como processo atual, agora devemos tentar os metacódigos que darei a você.

Como eu disse no começo, existe uma lógica de trabalho como método de tentativa e erro

.

Hoje, mesmo que o bypass de login não seja mais tão comum, você ainda tem uma grande probabilidade de encontrá-lo.

Força Bruta do WordPress

Você pode não conhecer o Wordpress ou mesmo o ataque Brute Force, mas estou lidando com isso como um guia.

A força bruta é um ataque de força bruta. É um tipo de ataque que funciona com a lógica de tentativa e erro.

Este ataque não vai dar muito trabalho, você não vai se cansar. Tudo o que precisamos é de um buscador e uma ferramenta Brute.

E, claro, nosso item obrigatório é uma forte lista de aprovados.

Vamos dar uma olhada no Word Press Dorks:

("autor/admin")cruciante site:country extension

("Comente no Hello world!")word site:country extension

("category/sin-categoria")word site:country extension ("sem categoria") word site:country extension

("non-classé") word site:country extension ("Apenas mais um site Wordpress") word site:

("Meu Blog WordPress")word site:country extension

("Orgulhosamente desenvolvido com WordPress") word site:country extension

("Bem-vindo ao WordPress. Esta é sua primeira postagem.") word site:country extension

("Sr. WordPress em Olá world!") word site:country extension

("Apenas mais um site WordPress") word site:country extension

Vamos aprender o que esses idiotas significam.

("Comente em Olá, mundo!")

--> Este idiota é o título da mensagem enviada automaticamente pelo Wordpress em sites Wordpress recém-abertos. "Este idiota é o local onde você o usa, é demais."

("Comentários en Hello world!") --> Este idiota é a tradução em espanhol do idiota acima. "

--> Este idiota nos mostra os sites que o administrador postou no site. O benefício deste idiota; Se você definiu o nome de usuário como administrador no BruteForce, reduz a chance de o nome de usuário estar incorreto. Nesse caso, a parte importante é a senha. Portanto, com esse idiota, o trabalho verifica apenas a exatidão da parte da senha. Uma vantagem deste documento é que ele verifica os sites com nome de usuário de administrador em sites wordpress e apenas uma lista de passagem forte é adicionada à força bruta.

("uncategorized/hello-world")

--> Este idiota é o URL da mensagem do Wordpress em sites Wordpress recém-abertos. " Como esse idiota diz Hello world em sites recém-abertos, ele terá como alvo direto esses sites. Como o site acabou de ser aberto, a senha pode ser fraca, portanto, o site tem grandes chances de travar.

("category/sin-categoria")

--> Este idiota Sin Categoria (Sem categoria) nos mostra sites espanhóis.

("sem categoria")

--> Quando uma palavra é escrita ao lado deste idiota, ele nos mostra os sites com tópicos que não pertencem a nenhuma categoria com essa palavra. Se

você perguntar como encontrar o site Wordpress, o mecanismo de pesquisa aparecerá em jogo aqui.

O que é um motor de busca?

O mecanismo de busca é uma ferramenta que, se você usou algum dos idiotas que dei acima, joga o idiota no mecanismo de busca e extrai os sites adequados para o idiota.

Ou seja, o buscador te acelera nesse negócio, então é necessário usá-lo. (Redefinir o modem a cada chamada)